このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。設定の解答は、動画の中にあります。

練習問題ファイルのダウンロード

ファイルは Packet tracer Version 8.2.0 で作成しています。古いバージョンの Packet Tracer では、ファイルを開くことができませんので、最新の Packet Tracer を準備してください。

「ダウンロード」のリンクから練習問題で使用するファイルをダウンロードできます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

管理人のオススメ参考書

CCNAの合格を目指すなら、伝統と実績No1のこの参考書をお勧めします。少々分厚い書籍ですがコストパフォーマンスに優れています。ICND1編のページ数が862、ICND2のページ数が894と、かなりのボリュームですが、この2冊を読破した頃にはCCNA合格に近づいていることでしょう。

2冊の総ページ数は1,756ページあるため、道のりを長く感じれれると思いますが、当サイトのコンテンツと併用して、楽しくネットワークを学習してみませんか。欲張りな方は、CCNA問題集で理解を深めると完璧です。

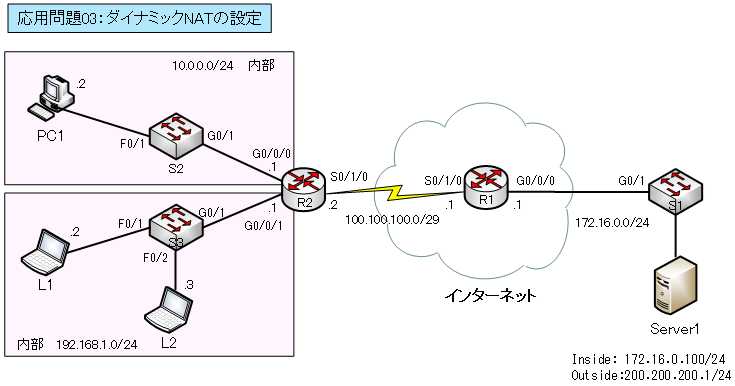

応用問題03:ダイナミックNATの設定

前提知識

ここでは、ダイナミックを設定します。

ダイナミックNATとは、NATプールで用意したパブリックアドレスの数だけ、NAT変換される仕組みです。パブリックアドレスの数しか、NAT変換されないため、内部のホストは、同時に2台しか、インターネットに接続できないことになります。

ダイナミックNATの設定に必要な前提知識については、以下のリンク先で解説しています。

| ・NATの概要 | ・NATの種類 |

| ・NAT(スタティックNAT) | ・NAT(ダイナミックNAT) |

| ・NAT(PAT オーバーローディング) | ・NATの検証コマンド |

| ・ACL(アクセスリスト)とは | ・ACL(ワイルドカードマスク) |

| ・ACL(host・anyキーワード・省略) | ・ACLの仕組・動作 |

| ・標準ACL | ・名前付き標準IPアクセスリスト |

問題

IPv4におけるネットワークでは、インターネット側では、パブリックアドレスを、組織内部のネットワークでは、プライベートアドレスを使用します。

PC1、そして1、L2には、プライベートアドレスが割り当てられています。インターネットに接続するには、パブリックアドレスである必要があります。

そこで、PC1とL1が、Server1の外部アドレス「200.200.200.1」にアクセスできるように境界ルータであるR2ルータにダイナミックNATの設定を行ってください。ダイナミックNAT用のプールのアドレス空間には「100.100.100.4/29」を指定します。

R2ルータのPAT以外のその他のすべて設定は既に済ませています。

ネットワークの構成は、下図のとおりです。

アドレッシングテーブル

| デバイス名 | インターフェイス | IPv4アドレス | デフォルトゲートウェイ |

| R1 | G0/0/0 S0/1/0 | 172.16.0.1/24 100.100.100.1/30 | N/A N/A |

| R2 | S0/1/0 G0/0/0 G0/0/1 | 100.100.100.2/30 10.0.0.1/24 192.168.1.1/24 | N/A N/A N/A |

| PC1 | F0 | 10.0.0.2/24 | 10.10.10.1 |

| L1 | F0 | 192.168.1.2/24 | 192.168.1.1 |

| L2 | F0 | 192.168.1.3/24 | 192.168.1.2 |

| Server1 | F0 | 172.16.0.100/24 | 172.16.0.1 |

ステップ1:ネットワーク構成の確認

・R2ルータのルーティングテーブルを確認します。

R2#show ip route

●R2の「show ip route」の出力

R2#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/24 is directly connected, GigabitEthernet0/0/0

L 10.0.0.1/32 is directly connected, GigabitEthernet0/0/0

100.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 100.100.100.0/29 is directly connected, Serial0/1/0

L 100.100.100.2/32 is directly connected, Serial0/1/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/0/1

L 192.168.1.1/32 is directly connected, GigabitEthernet0/0/1

S 200.200.200.0/24 is directly connected, Serial0/1/0上の黄色のマークに注目します。Server1に向けて、外向けのOutsideネットワーク宛のスタティックルートがあります。

水色のマーカーに注目します。「100.100.100.0/29」のルートがあります。「/29」となっているところがミソです。理由については、後ほど解説します。

・R1のコンフィグを確認します。

R1#show running-config

●R1の「show running-config 」の出力

R1#show running-config

!

hostname R1

!

interface GigabitEthernet0/0/0

ip address 172.16.0.1 255.255.255.0

ip nat inside

!

interface Serial0/1/0

ip address 100.100.100.1 255.255.255.248

ip nat outside

clock rate 2000000

!

ip nat inside source static 172.16.0.100 200.200.200.1

!上の黄色のマークに注目します。スタティックNATの設定です。

Server1 をインターネット上に公開するために、パブリックアドレスと、プライベートアドレスを割り当てて、インターネット側からアクセスされるように、スタティックNATが設定されています。

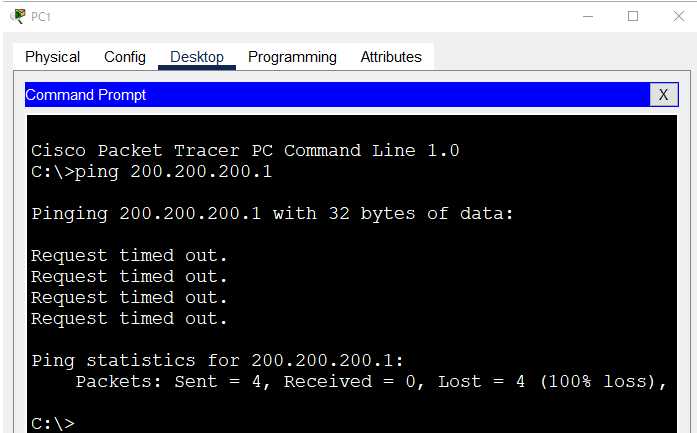

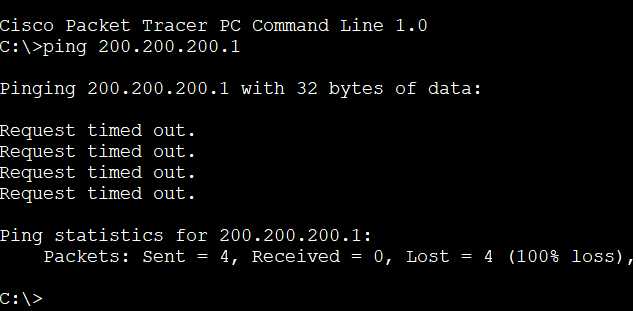

・PC1からServer1へ ping を行います。

C:>ping 200.200.200.1

ping は、失敗します。同様にL1、L2からServer1 への ping も失敗します。

ステップ2:ダイナミックNATの設定

R2ルータにダイナミックNATの設定を行います。

・Q1:PC1、L1、L2がインターネットへ接続できるように変換対象となるプライベートアドレスをACL 1 で指定します。

・Q2:ダイナミックNAT用のプールを作成します。プールのアドレス空間には「100.100.100.4/30」を、プール名には「D-POOL」を指定します。

・Q3:NATプール「D-POOL」を ACL 1 に関連付けます。

・Q4:ダイナミックNAT変換の内部と外部のインターフェイスの設定を行います。

※解答例は、解説動画の中にあります。

ステップ3:動作検証

ACL 1 で指定したネットワークには、3台のホストがあります。ダイナミックNATのプールで指定したアドレス空間は「100.100.100.4/30」です。アドレスの範囲は「100.100.100.4 ~ 100.100.100.7」の4つとなります。

しかし、

「100.100.100.4/30」は、ネットワークアドレスであるため、使用することができません。

「100.100.100.7/30」は、ブロードキャストアドレスであるため、このアドレスも使用することができません。

つまり、使用できるアドレスは、「100.100.100.5」と「100.100.100.6」の2つということになります。ACL に基づいて変換されるアドレスは、同時に2台までということになります。

ルーティングテーブルで経路情報も確認しておきます。ダイナミックNATでパブリックアドレスに変換されたとしても、戻りの経路情報が、ルータに存在しなければ、通信は成立しません。

R1のルーティングテーブルを確認します。

R1#show ip route

●R1の「show ip route」の出力

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

100.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 100.100.100.0/29 is directly connected, Serial0/1/0

L 100.100.100.1/32 is directly connected, Serial0/1/0

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.0.0/24 is directly connected, GigabitEthernet0/0/0

L 172.16.0.1/32 is directly connected, GigabitEthernet0/0/0黄色のマークに注目します。

「C 100.100.100.0/29 is directly connected, Serial0/1/0」のエントリーがあります。

「100.100.100.0/29」のアドレスの範囲は「100.100.100.0 ~ 100.100.100.7」の8つとなります。

このアドレス範囲にダイナミックNATで変換される「100.100.100.5」と「100.100.100.6」が含まれます。

つまり、ホストが、Server1 へ ping を行った際の戻りのルートが確保されているということになります。

それでは、

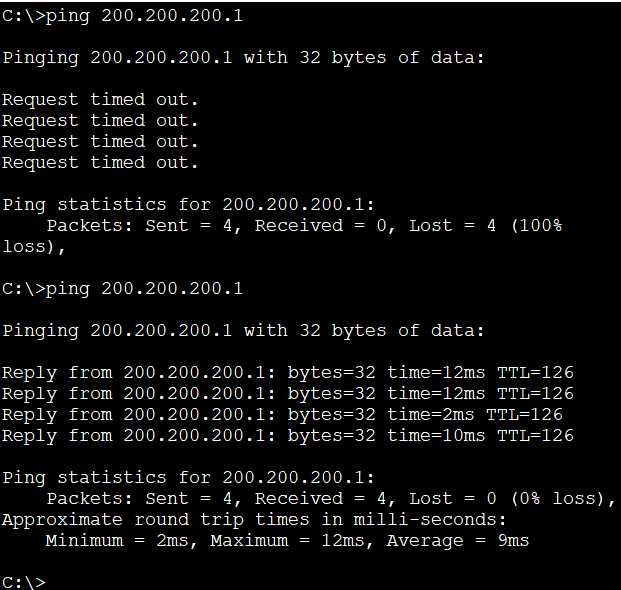

同時に変換されるホストが2台までに制限されるかを検証します。

PC1、L1、L2からServer1へ ping を行います。この作業は、素早く行う必要があります。ダイナミックNATの変換がタイムアウトになってしまうからです。

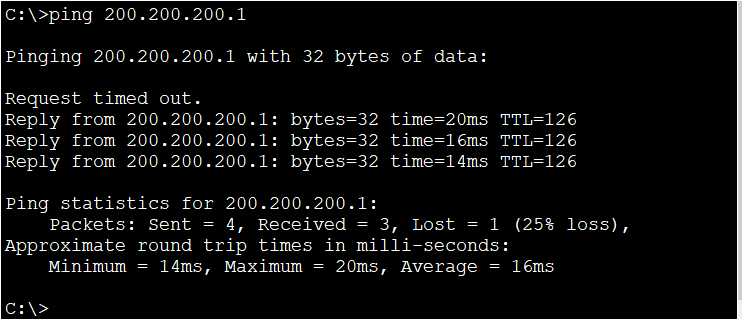

・まず、PC1からServer1へ ping を行います。

C:>ping 200.200.200.1

ping は、成功します。

・次に、L1からServer1へ ping を行います。

C:>ping 200.200.200.1

ping は、成功します。

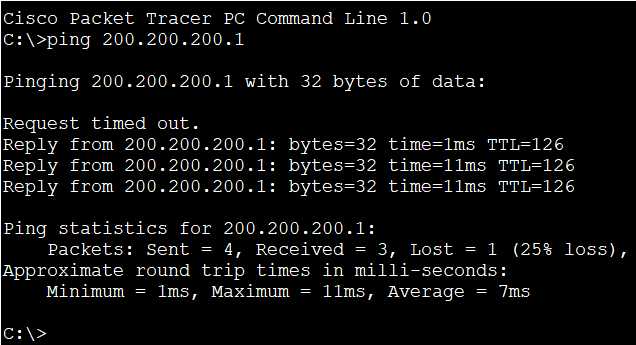

・最後に、L2からServer1へ ping を行います。

C:>ping 200.200.200.1

ping は、失敗します。成功する場合は、NAT変換の1つがタイムアウトしているからです。その場合は、再度、ping の操作を繰り返してください。

NAT変換がタイムアウトするように時を進めます。

「Fast Forward Time」を数回クリックします。1回のクリックで30秒、時刻を進めることができます。

・再度、L2からServer1へ ping を行います。

C:>ping 200.200.200.1

今度は、ping が成功するはずです。

show ip nat translations

・NAT変換テーブルを表示します。

R2#show ip nat translations

●R2の「show ip nat translations 」の出力

R2#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 100.100.100.5:10 192.168.1.2:10 200.200.200.1:10 200.200.200.1:10

icmp 100.100.100.5:11 192.168.1.2:11 200.200.200.1:11 200.200.200.1:11

icmp 100.100.100.5:12 192.168.1.2:12 200.200.200.1:12 200.200.200.1:12

icmp 100.100.100.5:9 192.168.1.2:9 200.200.200.1:9 200.200.200.1:9

icmp 100.100.100.6:5 10.0.0.2:5 200.200.200.1:5 200.200.200.1:5

icmp 100.100.100.6:6 10.0.0.2:6 200.200.200.1:6 200.200.200.1:6

icmp 100.100.100.6:7 10.0.0.2:7 200.200.200.1:7 200.200.200.1:7

icmp 100.100.100.6:8 10.0.0.2:8 200.200.200.1:8 200.200.200.1:8show ip nat statistics

NATアドレス変換の統計情報を表示します。

R2#show ip nat statistics

●R2の「show ip nat statistics」の出力

R2#show ip nat statistics

Total translations: 2 (0 static, 2 dynamic, 2 extended)

Outside Interfaces: Serial0/1/0

Inside Interfaces: GigabitEthernet0/0/0 , GigabitEthernet0/0/1

Hits: 23 Misses: 28

Expired translations: 22

Dynamic mappings:

-- Inside Source

access-list 1 pool D-POOL refCount 2

pool D-POOL: netmask 255.255.255.252

start 100.100.100.4 end 100.100.100.7

type generic, total addresses 4 , allocated 0 (0%), misses 4解答

設定の解答例は、この問題を解説しているYouTube動画の中で確認してください。