このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

演習ファイルのダウンロード

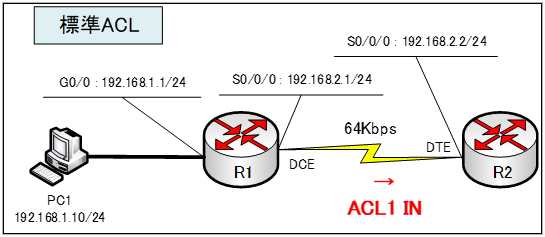

標準ACL

ここでは、標準IPアクセスリストを作成して、インターフェイスに適用していきます。

まずは、下図のネットワークをRIPv2で構成します。

基本設定

まず、各ルータのホスト名とIPv4アドレス、RIPv2などの基本設定を行います。

各ルータの基本コンフィグは、以下のとおりです。

●R1のコンフィグ

hostname R1

int g0/0

ip address 192.168.1.1 255.255.255.0

no shutdown

int s0/0/0

ip address 192.168.2.1 255.255.255.0

clock rate 64000

bandwidth 64

no shutdown

exit

router rip

version 2

network 192.168.1.0

network 192.168.2.0

end

copy run start

●R2のコンフィグ

hostname R2

int s0/0/0

ip address 192.168.2.2 255.255.255.0

bandwidth 64

no shutdown

exit

router rip

version 2

network 192.168.2.0

end

copy run start

標準IPアクセスリストの定義

次に標準IPアクセスリストを作成します。

標準IPアクセスリストの構文は以下のようになります。

Router(config)#access-list {番号} {permit | deny} {送信元IP} {ワイルドカードマスク}

| 種類 | 番号の範囲 |

| 標準IPアクセスリスト | 1~99 |

| 拡張IPアクセスリスト | 100~199 |

PC1が所属する「192.168.1.0/24」から、R2ルータへのアクセスを禁止する標準IPアクセスリストをR2ルータ上に作成します。

R2(config)#access-list 1 deny 192.168.1.0 0.0.0.255

R2(config)#access-list 1 permit any

最後に「access-list 1 permit any」を定義するのを忘れては、いけません。このリストがないと暗黙の「deny any」があるために、すべての通信が遮断されてしまいます。

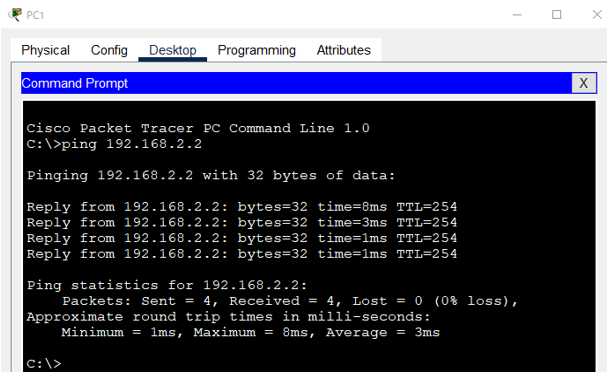

ここで、PC1からR2ルータへPingを行ってみます。

アクセスリストは、作成しただけで、まだインターフェイスに適用していないため、Pingは成功します。

アクセスリストの適用

Router(config-if)#ip access-group {番号} {in | out}

適用したいインターフェイスコンフィグレーションモードで、「ip access-group」コマンドでアクセスリスト番号を指定します。

R2(config)#int s0/0/0

R2(config-if)#ip access-group 1 in

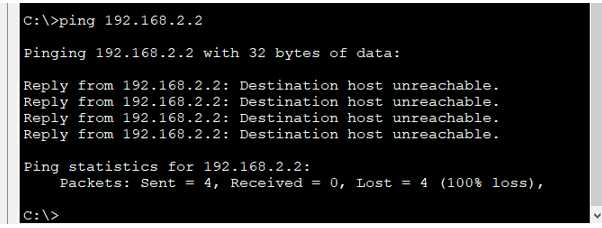

PC1からR2ルータにへPingを行います。

アクセスリストで遮断されていることが確認できます。

次の「拡張ACL」では、拡張ACLの作成方法を解説していきます。

演習ファイルのダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。