サイト間VPN(その8)

「サイト間VPN(その7)」の続きです。引き続き、確認コマンドを使用して、設定したインターネットVPNの確認を行っていきます。

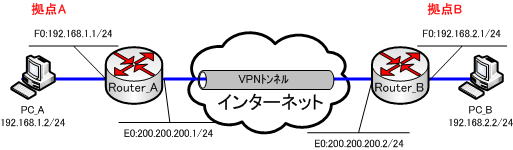

ネットワーク構成は、下図の通りです。

show crypto isakmp policy

「ISAKMP SA」の設定を確認するには、「show crypto isakmp policy」コマンドを使用します。

Router#show crypto isakmp policy

●Router_Aでの「show crypto isakmp policy」コマンドの出力

Router_A#show crypto isakmp policy

Global IKE policy

Protection suite of priority 1

encryption algorithm: Three key triple DES

hash algorithm: Secure Hash Standard

authentication method: Pre-Shared Key

Diffie-Hellman group: #2 (1024 bit)

lifetime: 86400 seconds, no volume limit

Default protection suite

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Secure Hash Standard

authentication method: Rivest-Shamir-Adleman Signature

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

上段の黄色の網掛けの部分が現在の設定で、下段の水色の網掛け部分がデフォルトです。デフォルトの設定を使用する場合は、コマンドの指定を省略できます。

show crypto ipsec transform-set

「IPSec SA」の設定を確認するには、トランスフォームセットを確認します。トランスフォームセットの確認を行うには、「show crypto ipsec transform-set」コマンドを使用します。

Router#show crypto ipsec transform-set

●Router_Aでの「show crypto ipsec transform-set」コマンドの出力

Router_A#show crypto ipsec transform-set

Transform set ESP-3DES-SHA: { esp-3des esp-sha-hmac }

will negotiate = { Tunnel, },

黄色の網掛け部分から分かるように、設定したトランスフォームセットの名前ESP-3DES-SHA」が確認できます。暗号アルゴリズム、ハッシュアルゴリズムに何が指定されたのかを、ここで確認できます。

show crypto engine connections active

現在アクティブな「ISAKMP SA」、「IPSec SA」の概要を確認するには、「show crypto engine connections active」コマンドを使用します。

Router#show crypto engine connections active

Router_Aでコマンドを実行します。

●Router_Aでの「show crypto engine connections active」コマンドの出力

Router_A#show crypto engine connections active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 Ethernet0 200.200.200.1 set HMAC_SHA+3DES_56_C 0 0

2001 Ethernet0 200.200.200.1 set 3DES+SHA 0 0

2002 Ethernet0 200.200.200.1 set 3DES+SHA 0 0

2003 Ethernet0 200.200.200.1 set 3DES+SHA 0 0

2004 Ethernet0 200.200.200.1 set 3DES+SHA 348 0

これで、サイト間VPNの検証は終わりです。