サイト間VPN(その7)

「サイト間VPN(その1)」~「サイト間VPN(その6)」で、サイト間VPNの設定を行いました。

ここでは、CLIで、VPN接続の検証を行っていきます。

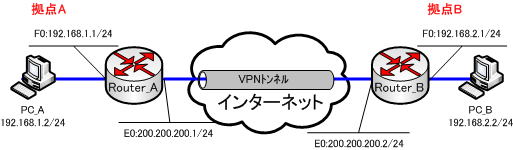

ネットワーク構成は、下図の通りです。

「ISAKMP SA」と「IPSec SA」の確認

Router_Aの「ISAKMP SA」と「IPSec SA」の様子を確認してみます。

「ISAKMP SA」の様子を確認するには、Router_A上で次のコマンドを使用します。

Ro_A#show crypto isakmp sa

●Router_Aでの「show crypto isakmp sa」コマンドの出力

Router_A#show crypto isakmp sa

dst src state conn-id slot status

200.200.200.2 200.200.200.1 QM_IDLE 1 0 ACTIVE

エントリーが表示されています。「ISAKMP SA」が確立されていることが確認できます。

「IPSec SA」の様子を確認するには、Router_A上で次のコマンドを使用します。

Router_A#show crypto ipsec sa

●Router_Aでの「show crypto ipsec sa」コマンドの出力

Router_A#show crypto ipsec sa

interface: Ethernet0

Crypto map tag: SDM_CMAP_1, local addr 200.200.200.1

protected vrf: (none)

local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.2.0/255.255.255.0/0/0)

current_peer 200.200.200.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 263, #pkts encrypt: 263, #pkts digest: 263

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 39, #recv errors 0

local crypto endpt.: 200.200.200.1, remote crypto endpt.: 200.200.200.2

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0

current outbound spi: 0xC7C8247E(3351782526)

inbound esp sas:

spi: 0x1668908C(375951500)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: C1700_EM:1, crypto map: SDM_CMAP_1

sa timing: remaining key lifetime (k/sec): (4442544/1260)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

spi: 0xA43FE164(2755649892)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2003, flow_id: C1700_EM:3, crypto map: SDM_CMAP_1

sa timing: remaining key lifetime (k/sec): (4553022/1258)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x3116F9DD(823589341)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: C1700_EM:2, crypto map: SDM_CMAP_1

sa timing: remaining key lifetime (k/sec): (4442544/1258)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

spi: 0xC7C8247E(3351782526)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2004, flow_id: C1700_EM:4, crypto map: SDM_CMAP_1

sa timing: remaining key lifetime (k/sec): (4552993/1257)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

黄色の網掛けから分かるように、「inbound esp sas」、「outbound esp sas」に情報が表示されています。 「IPSec SA」が確立されていることが確認できます。

次の「サイト間VPN(その8)」で、引き続き、確認コマンドを使用して、設定したインターネットVPNの確認を行っていきます。