ACLとNAT(その2)

「ACLとNAT(その1)」の続きです。

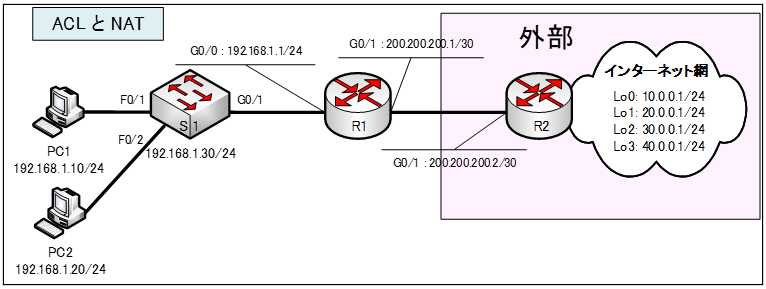

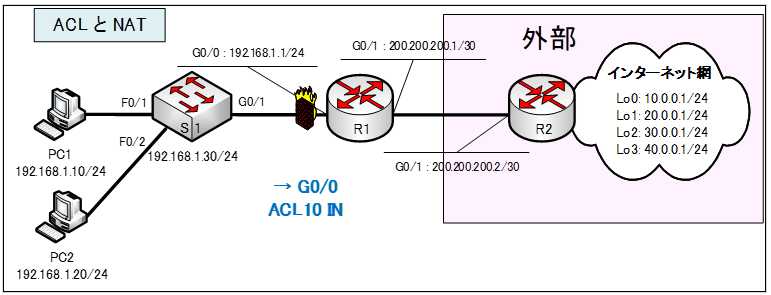

ネットワーク構成は、下図のとおりです。

PAT(オーバーローディング)の検証

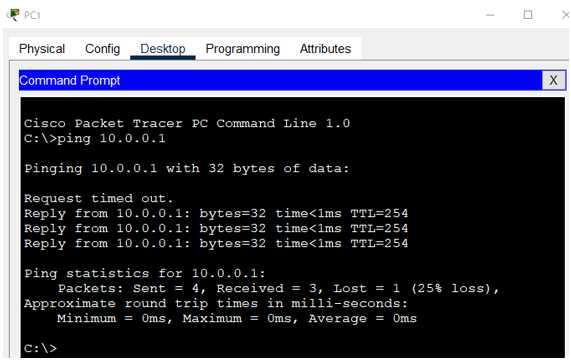

・PC1からインターネット網の「10.0.0.1」へPingを行います。

・PC2からインターネット網の「20.0.0.1」へPingを行います。

NATテーブルの確認

R1ルータで「show ip nat translations」コマンドを実行します。

●R1ルータの「show ip nat translations」の出力

R1#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 200.200.200.1:1024192.168.1.20:1 20.0.0.1:1 20.0.0.1:1024

icmp 200.200.200.1:1025192.168.1.20:2 20.0.0.1:2 20.0.0.1:1025

icmp 200.200.200.1:1026192.168.1.20:3 20.0.0.1:3 20.0.0.1:1026

icmp 200.200.200.1:1027192.168.1.20:4 20.0.0.1:4 20.0.0.1:1027R1ルータのg0/1の内部グローバルIPアドレスに変換されて、インターネット網と通信できていることが確認できます。

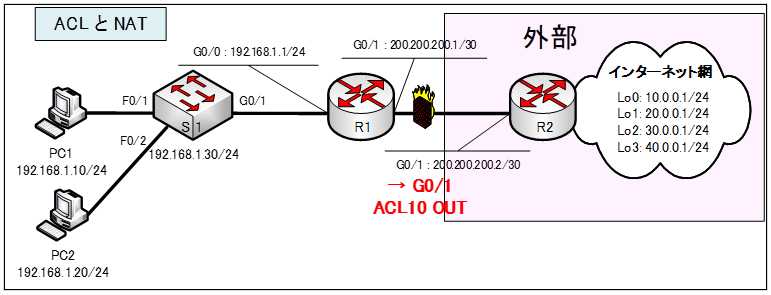

PC1からのトラフィックをフィルタリングするACLを配置する

ACLを作成し、g0/1(外部側)の OUT に配置する

R1(config)#access-list 10 deny 192.168.1.10

R1(config)#access-list 10 permit any

作成したACLをg0/1のoutに配置します。

R1(config-if)#int g0/1

R1(config-if)#ip access-group 10 out

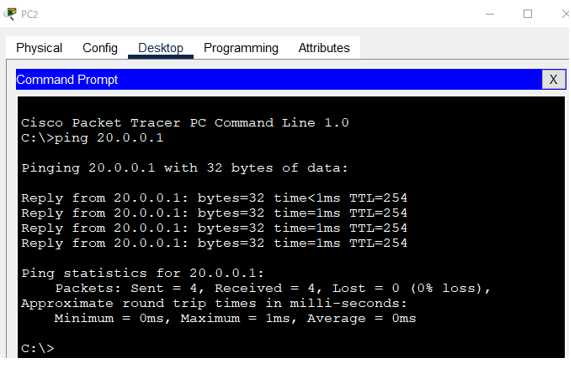

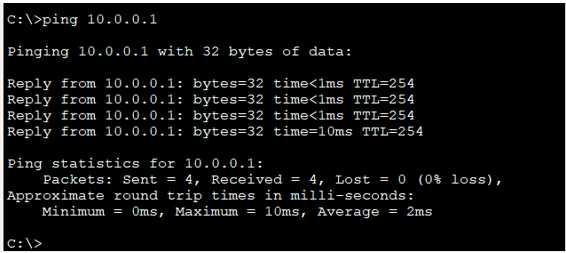

・PC1からインターネット網の「10.0.0.1」へPingを行います。

NATの変換後にACLがチェックされるため、ACLには、引っかかりません。

そのため、pingは成功します。

PC1のパケットの送信元IPアドレスは、R1ルータのg0/1の内部グローバルIPアドレスに変換されて、インターネット網に到達します。

g0/1のACLの配置を削除して、g0/0 の IN に配置します

R1config)#int g0/1

R1(config-if)#no ip access-group 10 out

R1(config-if)#int g0/0

R1(config-if)#ip access-group 10 in

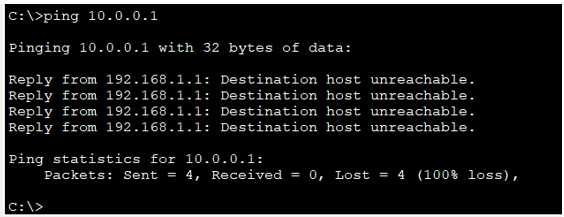

・PC1からインターネット網の「10.0.0.1」へPingを行います。

pingは失敗します。

NATの処理順序

ACL、NAT、ルーティングの順は以下のようになります。

- 入力アクセスリストをチェック

- ルーティング

- Inside から Outside への NAT

- 出力アクセスリストをチェック

そのため、pingは失敗します。

関連コンテンツ

演習ファイルのダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」ボタンから演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。