このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

演習ファイルのダウンロード

ACLとNAT(その1)

Ciscoルータにおいて、NATやACL、ルーティングなどの設定がある場合、アクセスリストはNAT変換後にチェックが行われるのでしょうか?あるいは、NAT変換前にチェックが行われるのでしょうか?

疑問になるかと思います。

また、ルーティングはNAT変換後のIPアドレスを基に行われるのか?変換前のIPアドレスを基に行われるのか?

処理の順番についても、疑問になるかと思います。

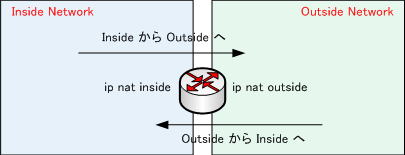

パケットがインターフェイスに着信してから処理については、下表のように処理されます。

| Inside から Outside へ | Outside から Inside へ |

| ①IPSec の場合は入力アクセス リストをチェック ②復号化: CET または IPSec ③入力アクセス リストをチェック ④入力レート制限をチェック ⑤入力アカウンティング ⑥Web キャッシュにリダイレクト ⑦ポリシー ルーティング ⑧ルーティング ⑨Inside から Outside への NAT ⑩クリプト(暗号化用のマップのチェックとマーク) ⑪出力アクセス リストをチェック ⑫検査(コンテキストベース アクセス制御(CBAC)) ⑬TCP インターセプト ⑭暗号化 ⑮キューイング | ①IPSec の場合は入力アクセス リストをチェック ②復号化: CET または IPSec ③入力アクセス リストをチェック ④入力レート制限をチェック ⑤入力アカウンティング ⑥Web キャッシュにリダイレクト ⑦Outside から Inside への NAT ⑧ポリシー ルーティング ⑨ルーティング ⑩クリプト(暗号化用のマップのチェックとマーク) ⑪出力アクセス リストをチェック ⑫CBAC 検査 ⑬TCP インターセプト ⑭暗号化 ⑮キューイング |

それでは、NAT 使用時における ACL の配置と処理の順番について検証していきます。

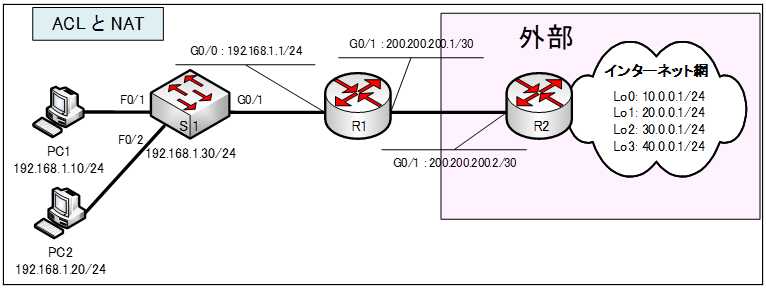

ネットワーク構成は、下図のとおりです。

基本設定

まず、各ルータのホスト名とIPv4アドレスなどの基本設定を行います。

各ルータの基本コンフィグは、以下のとおりです。

●R1のコンフィグ

enable

conf t

hostname R1

ip route 0.0.0.0 0.0.0.0 200.200.200.2

int g0/0

ip address 192.168.1.1 255.255.255.0

no shutdown

int g0/1

ip address 200.200.200.1 255.255.255.252

no shutdown

end

copy run start

●R2のコンフィグ

enable

conf t

hostname R2

ip route 192.168.1.0 255.255.255.0 200.200.200.1

int g0/1

ip address 200.200.200.2 255.255.255.252

no shutdown

int lo0

ip address 10.0.0.1 255.255.255.0

int lo1

ip address 20.0.0.1 255.255.255.0

int lo2

ip address 30.0.0.1 255.255.255.0

int lo3

ip address 40.0.0.1 255.255.255.0

end

copy run start

PAT(オーバーローディング)の設定

R1ルータにPATを設定する

R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255

R1(config)#ip nat inside source list 1 interface g0/1 overload

R1(config)#int g0/0

R1(config-if)#ip nat inside

R1(config-if)#int g0/1

R1(config-if)#ip nat outside

続きは、次の「ACLとNAT(その2)」で、ACLを配置していきます。