このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

演習ファイルのダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfeeインターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

EIGRP(MD5認証)その2

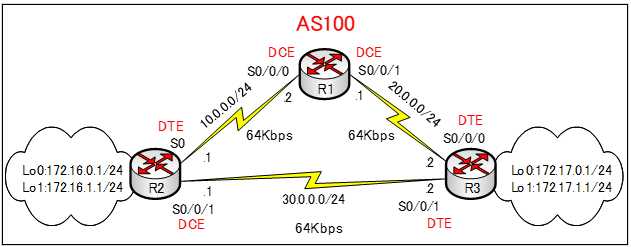

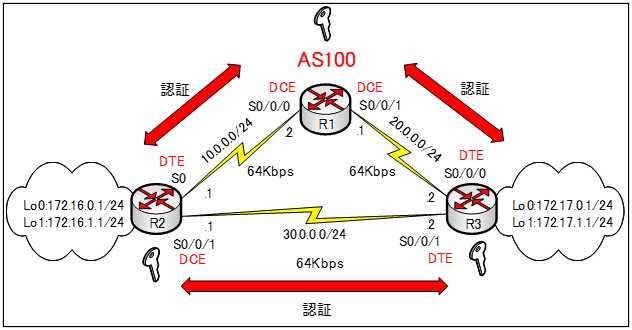

「EIGRP(MD5認証)その1」で、下図のネットワークをEIGRPで設定しました。ここでは、「MD5」による認証の設定を追加していきます。

認証の設定の流れは以下の手順になります。

①「キーチェーン」を作成する。

②キーを作成し、キーストリングを指定します。

③EIGRPで「MD5」認証を使用し、キーチェーンを適用します。

R1ルータにおけるMD5認証の設定

MD5認証の設定

それでは、R1ルータで、手順どおりに認証を設定していきます。

①「as100」という名の「キーチェーン」を作成します。

R1(config)#key chain as100

②キー1を作成し、「cisco」というキーストリングを指定します。

R1(config-keychain)#key 1

R1(config-keychain-key)#key-string cisco

R1(config-keychain-key)#end

③EIGRPで「MD5」認証を使用し、キーチェーンには「as100」を適用します。

R1#conf t

R1(config)#int s0/0/0

R1(config-if)#ip authentication mode eigrp 100 md5

R1(config-if)#ip authentication key-chain eigrp 100 as100

R1(config-if)#int s0/0/1

R1(config-if)#ip authentication mode eigrp 100 md5

R1(config-if)#ip authentication key-chain eigrp 100 as100

R1ルータのルーティングテーブル

・R1ルータのルーティングテーブルを確認します。

●R1ルータのルーティングテーブル

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/24 is directly connected, Serial0/0/0

L 10.0.0.2/32 is directly connected, Serial0/0/0

20.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 20.0.0.0/24 is directly connected, Serial0/0/1

L 20.0.0.1/32 is directly connected, Serial0/0/1

30.0.0.0/24 is subnetted, 1 subnets

D 30.0.0.0/24 [90/41024000] via 10.0.0.1, 00:02:53, Serial0/0/0

[90/41024000] via 20.0.0.2, 00:02:53, Serial0/0/1

172.16.0.0/24 is subnetted, 2 subnets

D 172.16.0.0/24 [90/40640000] via 10.0.0.1, 00:02:53, Serial0/0/0

D 172.16.1.0/24 [90/40640000] via 10.0.0.1, 00:02:53, Serial0/0/0

172.17.0.0/24 is subnetted, 2 subnets

D 172.17.0.0/24 [90/40640000] via 20.0.0.2, 00:02:53, Serial0/0/1

D 172.17.1.0/24 [90/40640000] via 20.0.0.2, 00:02:53, Serial0/0/1認証に失敗しているはずなのに、ルーティングテーブルに、EIGRPによるルートがあります。Packet Tracer では、EIGRPのルートが消えないようです。

EIGRPのデバッグ情報

・R1ルータで「debug ip eigrp」コマンドを使い、リアルタイムにEIGRPパケットの送受信されるさまを確認します。

R1#debug eigrp packets

●R1の「debug ip eigrp」の出力

R1#debug eigrp packets

EIGRP Packets debugging is on

(UPDATE, REQUEST, QUERY, REPLY, HELLO, ACK )

R1#

EIGRP: Sending HELLO on Serial0/0/1

AS 100, Flags 0x0, Seq 17/0 idbQ 0/0 iidbQ un/rely 0/0

EIGRP: Sending HELLO on Serial0/0/0

AS 100, Flags 0x0, Seq 17/0 idbQ 0/0 iidbQ un/rely 0/0

EIGRP: Received HELLO on Serial0/0/0 nbr 10.0.0.1

AS 100, Flags 0x0, Seq 11/0 idbQ 0/0

EIGRP: Serial0/0/0 : ignored packet from 10.0.0.1, opcode = HELLO (missing authentication or key-chain missing)

EIGRP: Received HELLO on Serial0/0/1 nbr 20.0.0.2

AS 100, Flags 0x0, Seq 14/0 idbQ 0/0

EIGRP: Serial0/0/1 : ignored packet from 20.0.0.2, opcode = HELLO (missing authentication or key-chain missing)「ignored packet」と表示され、パケットが無視されいることが分かります。エラーが起きていることは確認できます。

デバックの停止

・デバッグを中止します。

Router_A#undebug all

R2ルータ・R3ルータにおけるMD5認証の設定

R2ルータ、R3ルータにおいても、MD5の設定を行います。

・各ルータに以下の設定を追加します。

●R2ルータのMD5コンフィグ

key chain as100

key 1

key-string cisco

end

conf t

int s0/0/0

ip authentication mode eigrp 100 md5

ip authentication key-chain eigrp 100 as100

int s0/0/1

ip authentication mode eigrp 100 md5

ip authentication key-chain eigrp 100 as100

●R3ルータのMD5コンフィグ

key chain as100

key 1

key-string cisco

end

conf t

int s0/0/0

ip authentication mode eigrp 100 md5

ip authentication key-chain eigrp 100 as100

int s0/0/1

ip authentication mode eigrp 100 md5

ip authentication key-chain eigrp 100 as100すべてのルータでMD5認証を設定後のデバッグ情報

・R1ルータで「debug ip eigrp」コマンドを使い、リアルタイムにEIGRPパケットの送受信されるさまを確認します。

R1#debug eigrp packets

●R1の「debug ip eigrp」の出力

R1#debug eigrp packets

EIGRP Packets debugging is on

(UPDATE, REQUEST, QUERY, REPLY, HELLO, ACK )

R1#

EIGRP: Received packet with MD5 authentication, key id = 1

EIGRP: Received HELLO on Serial0/0/0 nbr 10.0.0.1

AS 100, Flags 0x0, Seq 13/0 idbQ 0/0

EIGRP: Received packet with MD5 authentication, key id = 1

EIGRP: Received HELLO on Serial0/0/1 nbr 20.0.0.2

AS 100, Flags 0x0, Seq 26/0 idbQ 0/0MD5認証が行われているさまが確認できます。今度は、エラーメッセージはありません。

デバックの停止

・デバッグを中止します。

Router_A#undebug all

演習ファイルのダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfeeインターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。