IEEE802.1X(SwimRadius編 その1)

RADIUSを利用するには、以下のような方法があります。

●サーバOSを利用する方法

LinuxやWindows Server 2003にRADIUSサービスプログラムをインストールして利用する方法です。詳しくは、「LinuxでRADIUSサーバを構築(FreeRADIUS)」「Server2003でRADIUSサーバ(その1)」で紹介しています。

●RADIUS機能を内蔵したネットワーク危機を利用する方法

簡易RADIUSサーバを内蔵している製品があります。認証モードが限定されるなど、機能は限定されます。小規模オフィス向けです。

●RADIUSソフトウェアを利用する方法

LinuxやWindows Server 2003にRADIUSサービスプログラムをインストールしてRADIUSサーバにしなくとも専用のソフトウェアを利用する方法があります。サーバOSが手元にない場合でも利用でき、簡単な操作でRADIUSサーバの本格的な機能が利用できます。

少々値段が張りますが、PC上でのウィルスチェックソフトウェアの動作をチェックし、双方がOKの場合にのみネットワークへの接続を認める設定ができるなど豊富なポリシーで認証判断を行うことが可能です。

◆Swim Radius

「SwimRadius」は、アライドテレシス(Allied Telesis)社製のRADIUS、およびIEEE 802.1X認証機能を提供するソフトウェアです。有料のソフトウェアですが、インストール後 30 日間のフリーライセンスで試すことができます。Windows XPへのインストールも可能です。

CentreCOM製品に限らずCisco製品でも、もちろん利用できます。

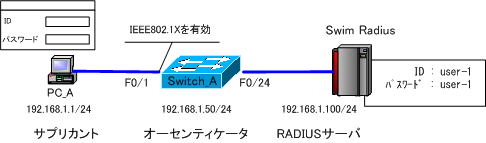

ここでは、以下のネットワークをRADIUSサーバに「SwimRadius」を使用して構築していきます。

Switch_Aに繋がるPC_AをIEEE802.1Xで認証し、認証に合格したら、Switch_Aから先のLANへアクセスできるようにSwitchを設定してゆきます。

ここでは、まず、Switch_Aを設定していきます。

◆IEEE802.1Xの設定(Switch_A)

●AAAを有効にします。

Switch_A(config)#aaa new-model

●IEEE802.1X認証にRADIUSを指定します。

IEEE802.1X認証を指定します。「radius」、「tacacs+」などが指定できます。

Switch_A(config)#aaa authentication dot1x default group ?

WORD Server-group name

radius Use list of all Radius hosts.

tacacs+ Use list of all Tacacs+ hosts.IEEE802.1X認証には、RADIUSを指定します。

Switch_A(config)#aaa authentication dot1x default group radius

●IEEE802.1Xによる認証を有効にします。

Switch_A(config)#dot1x system-auth-control

●IEEE802.1Xによる認証を行うインターフェイスの設定を行います。

今回は、PC_Aが接続する「f0/1」が認証ポートになります。

Switch_A(config)#interface fastEthernet 0/1

ポートで認証を行うには、「access」モードにしておく必要があります。

Switch_A(config-if)#switchport mode access

IEEE802.1X認証を「f0/1」ポートで有効にします。ここでは、「auto」を指定しておきます。

Switch_A(config-if)#dot1x port-control auto

●Switch_AにIPアドレスを設定します。

Switch_Aは、オーセンティケータになります。RADIUSサーバと通信するためにIPアドレスの設定が必要になります。

Switch_A(config)#interface vlan 1

Switch_A(config-if)#ip address 192.168.1.50 255.255.255.0

Switch_A(config-if)#no shutdown

Switch_A(config-if)#exit

●RADIUSサーバとの通信設定

RADIUSサーバのIPアドレスを指定し、使用するポート番号を指定します。

Switch_A(config)#radius-server host 192.168.1.100 auth-port 1812 acct-port 1813 key cisco

●Switch_Aの設定

!

version 12.1

no service pad

service timestamps debug uptime

service timestamps log uptime

no service password-encryption

!

hostname Switch_A

!

aaa new-model

aaa authentication dot1x default group radius

enable password cisco

!

ip subnet-zero

!

ip ssh time-out 120

ip ssh authentication-retries 3

!

spanning-tree mode pvst

no spanning-tree optimize bpdu transmission

spanning-tree extend system-id

dot1x system-auth-control

!

interface FastEthernet0/1

switchport mode access

dot1x port-control auto

spanning-tree portfast

!

・

(略)

・

!

interface Vlan1

ip address 192.168.1.50 255.255.255.0

no ip route-cache

!

ip http server

radius-server host 192.168.1.100 auth-port 1812 acct-port 1813 key cisco

radius-server retransmit 3

!

line con 0

line vty 0 4

password cisco

line vty 5 15

password cisco

!

end次の「IEEE802.1X(SwimRadius編 その2)」では、サプリカントとなるPC_Aを設定していきます。