このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

演習ファイルのダウンロード

ファイルは Packet tracer Version 8.2.0 で作成しています。古いバージョンの Packet Tracer では、ファイルを開くことができませんので、最新の Packet Tracer を準備してください。

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

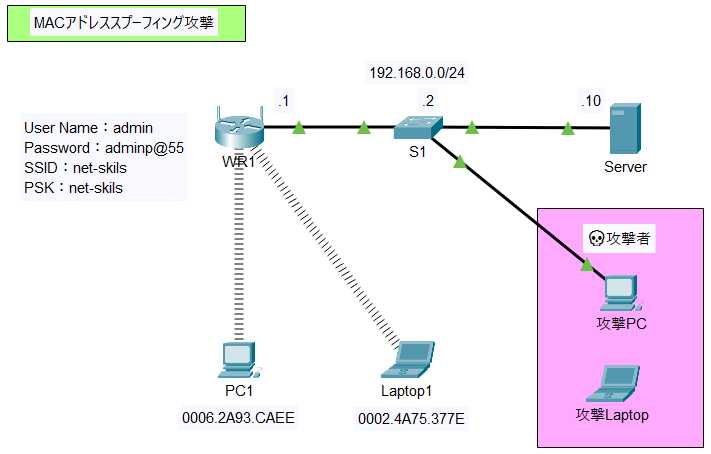

MACアドレススプーフィング攻撃

「MACアドレススプーフィング偵察」では、ネットワーク偵察の中で、有線LANに侵入することができました。ここでは、侵入した有線LANから、MACアドレススプーフィング攻撃を行って、攻撃Laptopから無線ネットワークへ侵入していきます。

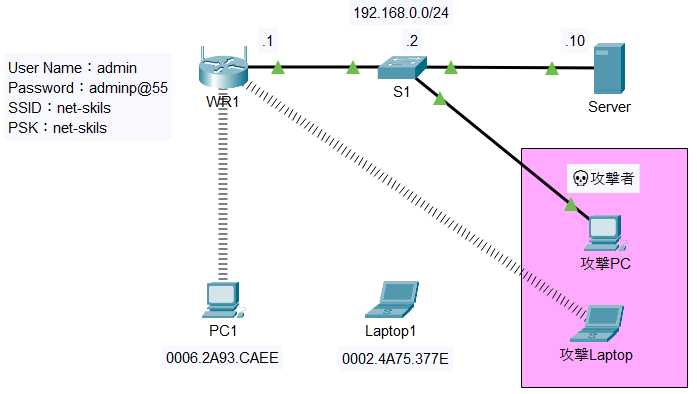

ネットワークの構成は、下図のとおりです。

MACアドレスの調査

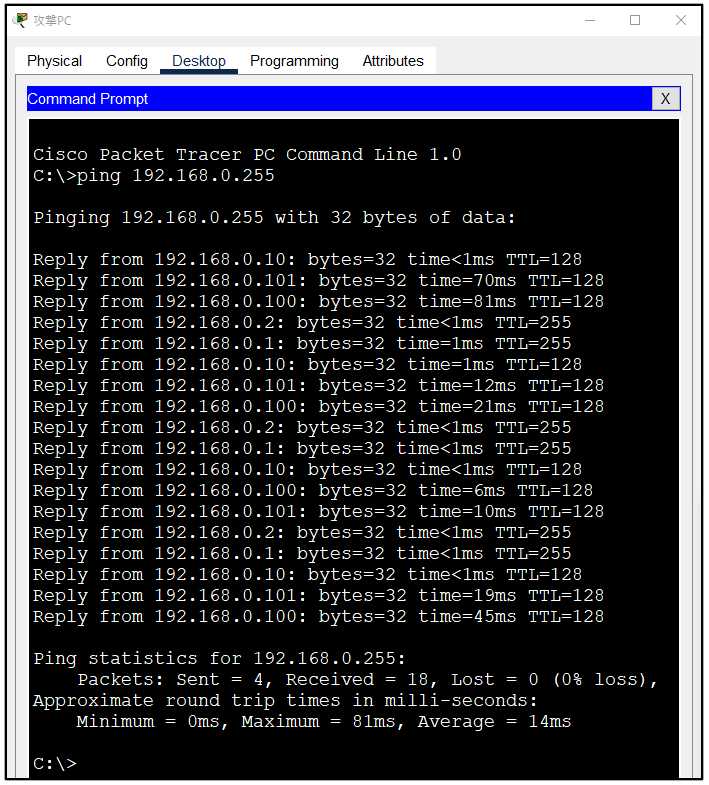

ネットワーク上の端末のMACアドレスを調査するために、攻撃PCから、ディレクテッドブロードキャストを送信します。

「192.168.0.0/24」ネットワークのディレクテッドブロードキャストアドレスは、「192.168.0.255/24」となります。

攻撃PCの「Command Prompt」から、次のコマンドを実行します。

C:>ping 192.168.0.255

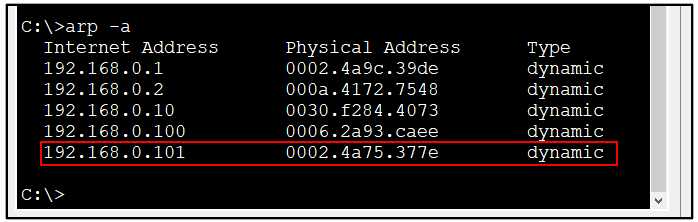

ARPテーブルを調べます。

次のコマンドを実行します。

C:>arp -a

上図の赤枠のMACアドレスに注目します。これは、Laptop1のMACアドレスです。

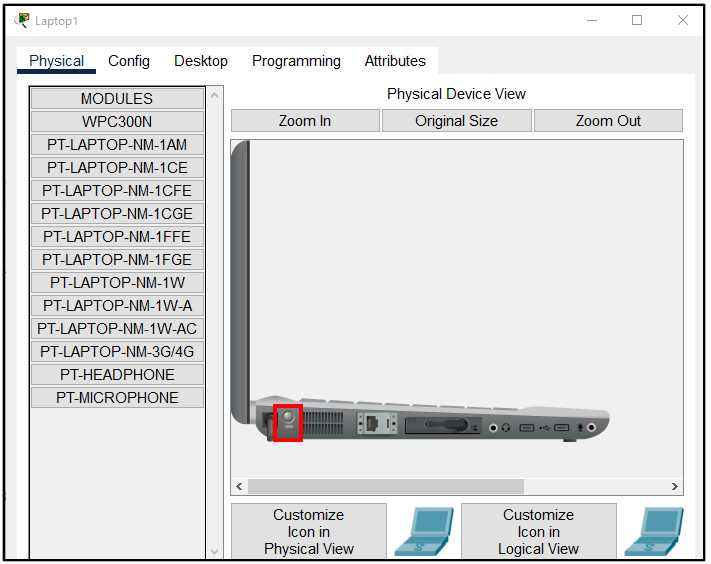

Laptop1の電源をOFF

Laptop1の電源がOFFなっていることをことを確認します。ここでは、Laptop1の電源をOFFにすることにします。

Laptop1の電源をOFFにします。電源ボタンをクリックします。

MACアドレスアドレスの偽装

MACアドレスを偽装します。

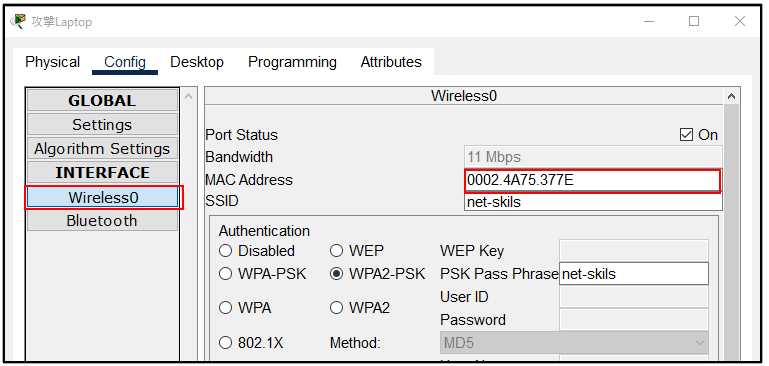

攻撃Laptopの「Config」タブの「Wireless0」にある「MAC Address」をLaptop1のMACアドレス「0002.4A75.377E」に変更してMACアドレスを偽装します。

これで、MACアドレスの偽装が完了です。

ワークスペースを確認します。

攻撃Laptopが、無線ネットワークへ接続していることが確認できます。

無線ネットワークへの侵入が成功しています。

まとめ

無線アクセスポイントのMACアドレスフィルタリングは、もはや、安全であるとは言えません。一昔前であれば、MACアドレスを偽装することは、専用のツールを利用したり、Windows PC であれば、レジストリを操作する必要があり、MACアドレスを偽装することへのハードルが高かったのです。

しかし、今では、NICデバイスのプロパティから簡単に変更できるようになっており、簡単にMACアドレスの偽装ができるようになっています。

そのため、企業における無線ネットワークには、RADIUSサーバを導入して Enterprize認証の設定を行うことをお勧めします。