このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

演習ファイルのダウンロード

ファイルは Packet tracer Version 8.2.0 で作成しています。古いバージョンの Packet Tracer では、ファイルを開くことができませんので、最新の Packet Tracer を準備してください。

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

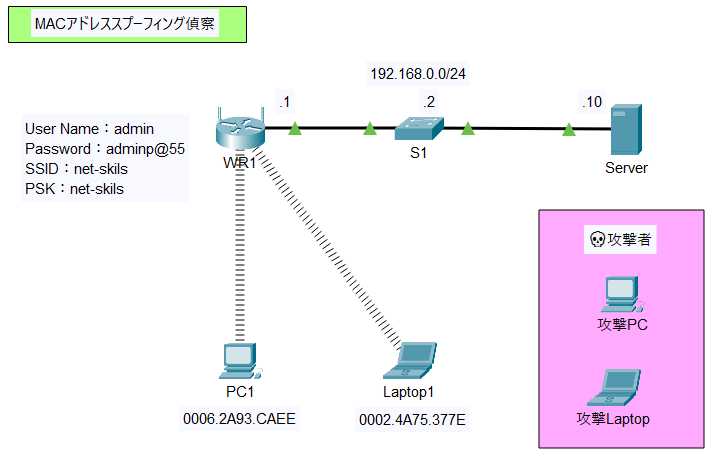

MACアドレススプーフィング偵察

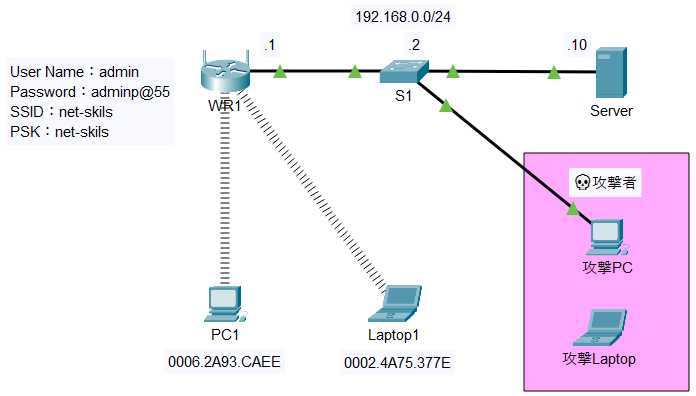

ここでは、MACアドレススプーフィングを行うための偵察を行います。下図のネットワーク内の脆弱性を発見し、有線LANに侵入することと、無線LAN接続するという目的を達成するための準備を行います。

現状のネットワークのセキュリティ状態

現状のネットワークのセキュリティがどのようになっているのかを確認します。このセキュリティ情報については、攻撃者に知られていないものとします。

S1スイッチのコンフィグは以下のようになっています。

S1の設定

●S1の「show running-config 」の出力

S1#show running-config

Building configuration...

Current configuration : 1122 bytes

!

version 15.0

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname S1

!

spanning-tree mode pvst

spanning-tree extend system-id

!

interface FastEthernet0/1

!

(省略)

!

interface Vlan1

ip address 192.168.0.2 255.255.255.0

!

ip default-gateway 192.168.0.1

!

line con 0

!

line vty 0 4

login

line vty 5 15

login

!

end

S1には、MACアドレスフィルタリングも、使用していないイーサーネットのインターフェイスもシャットダウンされていません。S1の脆弱性が確認できます。

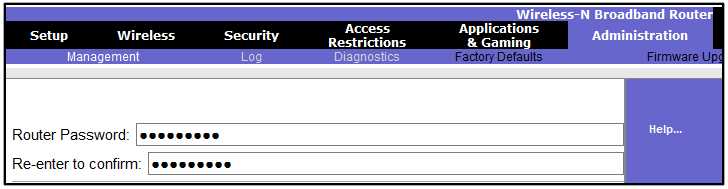

WR1ルータの管理者のパスワード

「Administraration」のタブで管理者のパスワードを確認すると、パスワードの文字列が長いため、デフォルトのパスワードでないことが確認できます。

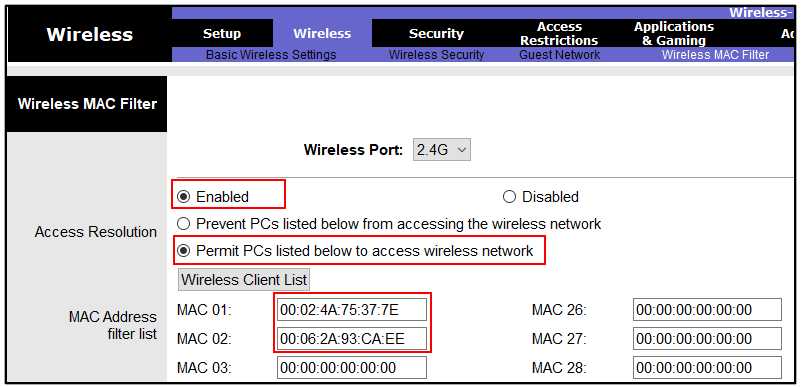

WR1のMACアドレスフィルタリングの設定

WR1のMACアドレスフィルタリングの設定を確認します。

PC1、Laptop1のみが無線接続を許可されていることが確認できます。

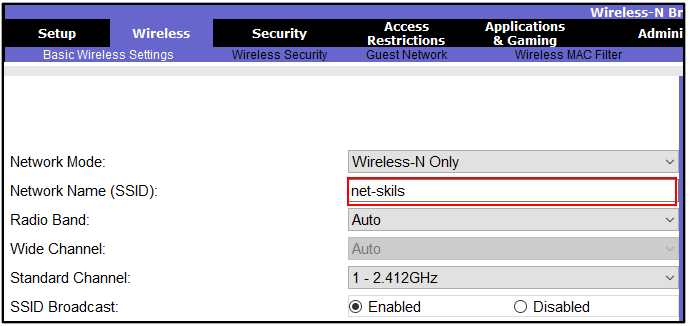

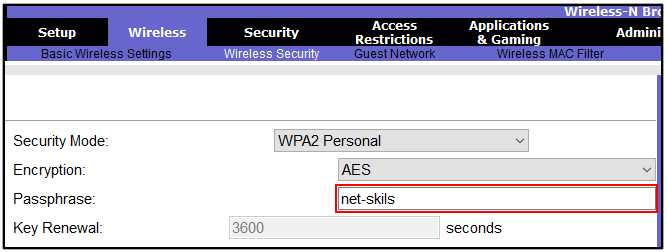

WR1のSSIDとパスワード(Pre-Shared Key)の確認

パスワード(Pre-Shared Key)にSSIDと同じ文字列が使用されています。脆弱性が確認できます。

ネットワークの偵察

アクセスポイントへの接続

無線ネットワークには、SSIDとパスワード「PSK」が同じ文字列であるという脆弱性があります。

攻撃者LaptopからSSIDとPSKに「net-skils」を指定したProfileを作成して、無線接続を試みます。

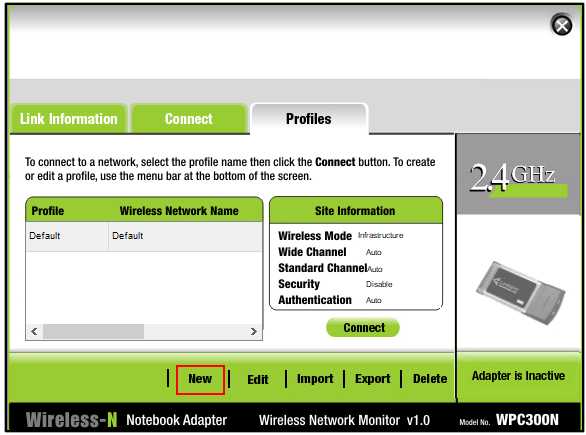

「Desktop」→「PC Wireless」→「Profiles」タブから「New」をクリックします。

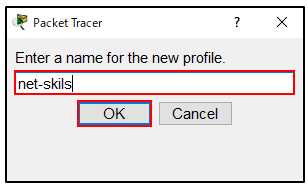

プロファイル名に「net-skils」と入力し

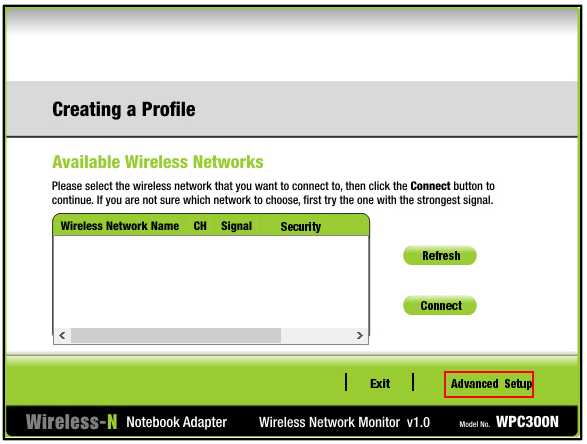

「Advanced Setup」をクリックします。

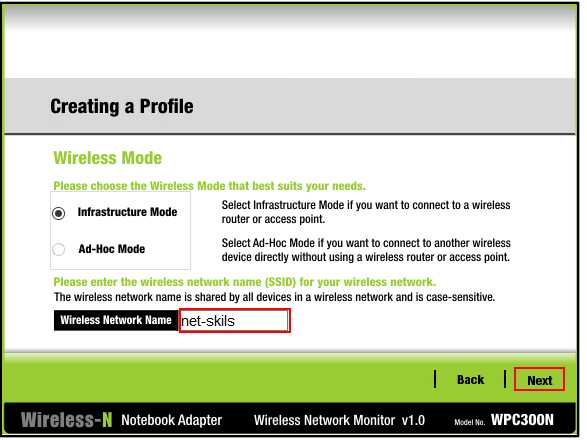

「Wireless Network Name」に「net-skils」と入力し「Next」をクリックします。

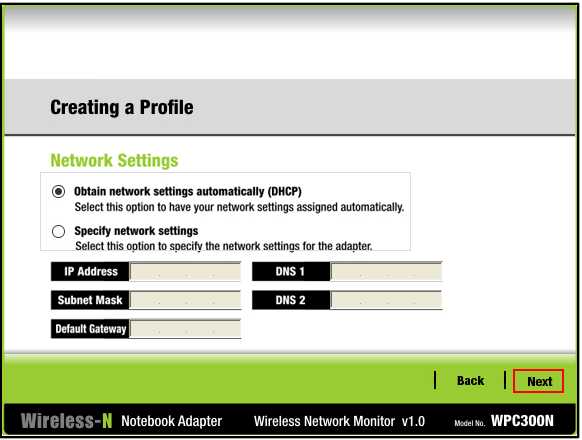

「Next」をクリックします。

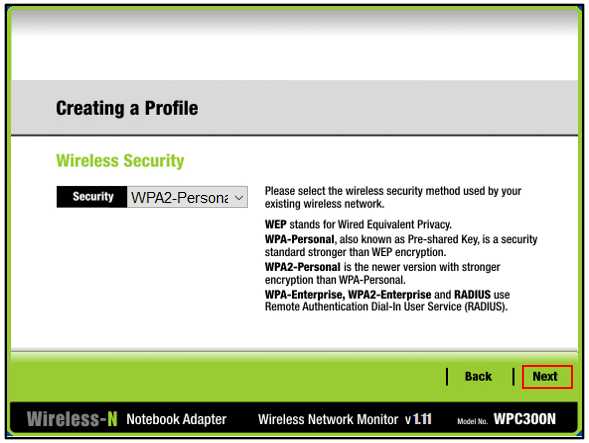

「Next」をクリックします。

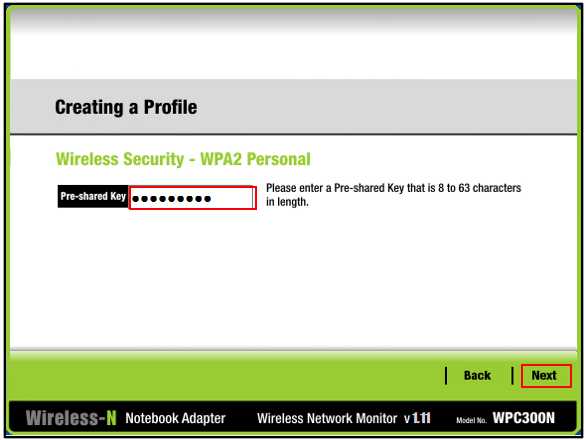

「Pre-Shared Key」に「net-skils」と入力し、「Next」をクリックします。

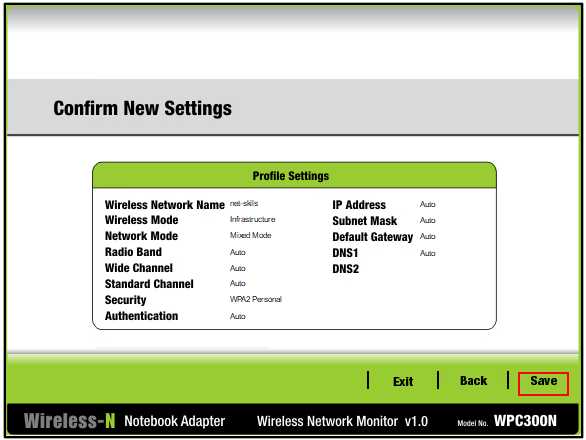

「Save」をクリックします。

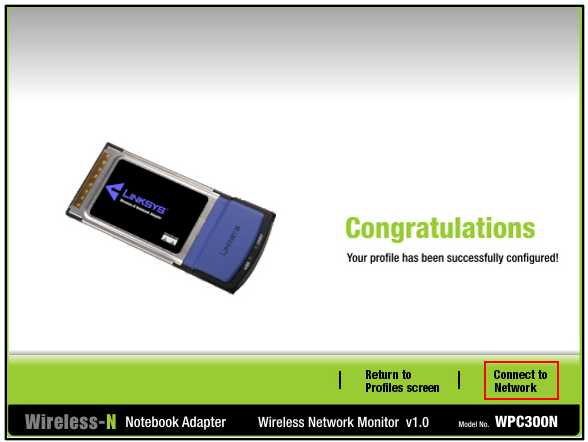

「Connect to Network」をクリックします。

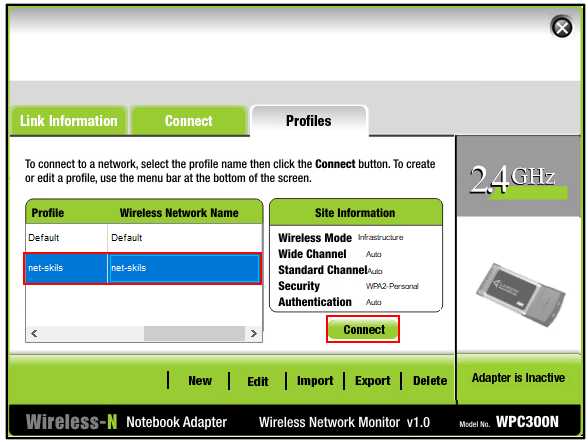

Profileに「net-skils」を選択して、「Connect」ボタンをクリックします。

ワークスペースを確認します。

アクセスポイントであるWR1との無線接続が確立されません。

S1スイッチへの接続

攻撃PCをS1に接続します。

S1のどのインターフェイスでもよいのですが、ここでは、「攻撃PCのF0」と「S1のF0/1」とのケーブリングにUTPストレートケーブルで接続します。

攻撃PCをネットワークへ接続することができました。

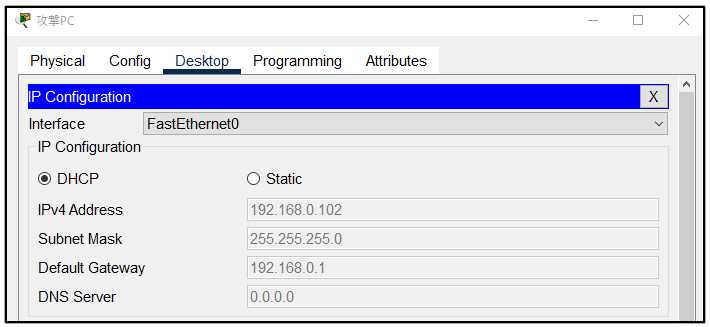

攻撃PCのIP情報を確認します。

「IP Configuration」を確認します。ネットワークにアクセスするために必要な、IPv4アドレス、サブネットマスク、デフォルトゲートウェイが割り当てられていることが確認できます。

WR1への接続

WR1への疎通確認

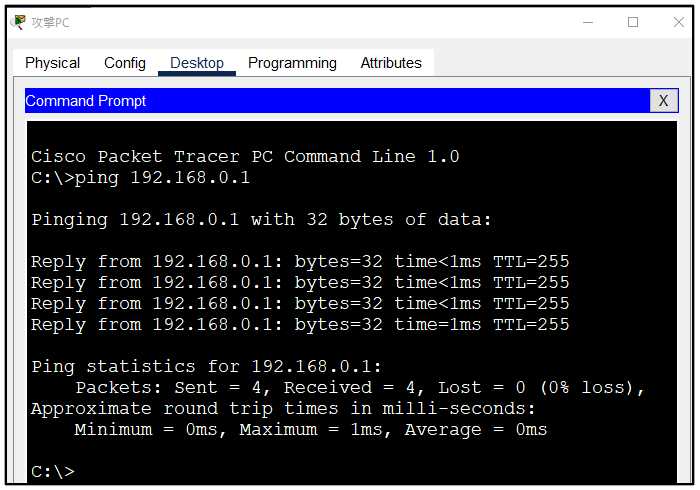

攻撃PCからWR1へ疎通確認を行います。

「Comand Prompt」からpingを行います。

C:>ping 192.168.0.1

pingは成功します。

WR1にレイヤ3レベルでの接続が可能であることが確認できます。

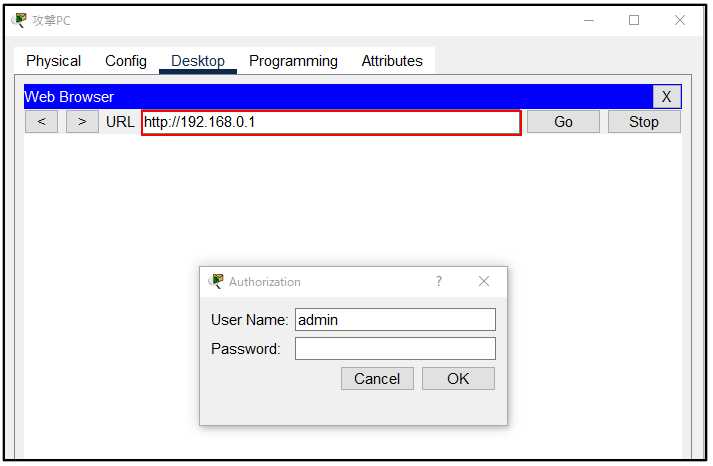

WR1の管理画面への接続

WR1の管理画面へ接続するためにブラウザからWeb接続します。

「Web Browser」を起動して、URLに「http://192.168.0.1」と入力します。

「User Name」は、APの機種名から「admin」であることが分かっていますが、「Password」が分かりません。つまり、WR1のアクセスポイントへ管理画面へ接続することができません。

攻撃Laptopを用いて、無線ネットワークへ接続することができませんでしたが、有線LANへの接続ができませんでした。アクセスポイント(AP)の管理画面へ接続して、MACアドレスフィルタリングの設定の変更を試みようとしましたが、管理画面へログインすることができませんでした。

攻撃Laptopを用いて、無線ネットワークへ接続するという目的が、まだ、達成できていません。この続きは、「MACアドレススプーフィング攻撃」で侵入した有線LANから、MACアドレススプーフィング攻撃を仕掛けていきます。