このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

演習ファイルのダウンロード

ファイルは Packet tracer Version 8.2.0 で作成しています。古いバージョンの Packet Tracer では、ファイルを開くことができませんので、最新の Packet Tracer を準備してください。

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

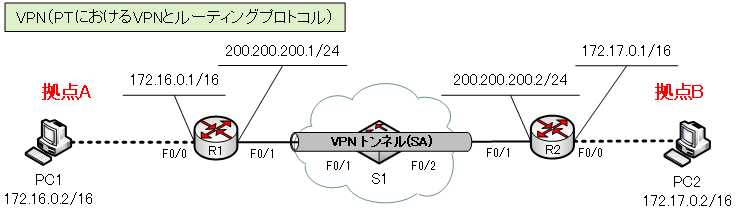

VPN(PTにおけるVPNとルーティングプロトコル)

「VPN(基本設定 その1)」~「VPN(基本設定 その2)」では、「拠点A」、「拠点B」間をインターネットVPNで接続し、デフォルトルートを使用して拠点間を接続しました。

ここでは、デフォルトルートではなく、OSPFを使用して拠点間をルーティングできるようにしていきます。基本的に、IPSec VPN上では、ブロードキャスト・マルチキャストが転送できないため、ダイナミックルーティングを行うことができませんが、Packet Tracer ではできてしまします。

VPNとGREトンネル

Packet Tracer では、IPSec VPN上でダイナミックルーティングプロトコルが使えてしまうのですが、実際はどうすればよいのでしょうか。基本的に、IPSec VPN上ではユニキャストのパケットしか転送できません。※ベンダーや機種によってはサポートされています。

RIPやOSPFなどのルーティングプロトコルは、ブロードキャスト・マルチキャストを使って、ルーティングアップデートを送信しているため、経路情報を学習できず、その結果、ルーティングを行うことができません。

そこで、GREトンネルを使うことでブロードキャスト・マルチキャストのパケットをIPSec VPN上で転送させるようにします。GREでカプセル化することにより、ブロードキャスト・マルチキャストをユニキャストのパケットとして転送できるようになります。

基本的にIPSec VPN上で、拠点間をダイナミックルーティングを行わせたい場合は、GREトンネルを使用して設定するようになります。

PTにおけるVPNとルーティングプロトコル

IPSec VPN では、GREトンネルを使用する必要がありますが、Packet Tracer では、GREトンネルインターフェイスに対して、IPsecのポリシーを適用することができないため、設定を行うことができません。

しかし、Packet Tracer では、ダイナミックルーティングができるようになっています。基本的には、Packet Tracer では、スタティックルーティングで拠点間ネットワークをルーティングさせた方が良いかと思いますが、拠点の数やネットワークの数が多くなってくるとスタティックルーティングの設定も大変です。複数の拠点間をVPN接続するネットワークの演習には、活用できるかと思います。

それでは、IPSecで、ダイナミックルーティングをPacket Tracer で設定していきます。

基本設定

各ルータのインタネットVPNの設定は次のとおりです。

まずは、ルーティングの設定を除く、ホスト名やIPv4アドレス、VPNなどの基本設定を行います。

●R1ルータ

Router>enable

Router#conf t

Router(config)#hostname R1

R1(config)#int f0/0

R1(config-if)#ip address 172.16.0.1 255.255.0.0

R1(config-if)#no shutdown

R1(config-if)#int f0/1

R1(config-if)#ip address 200.200.200.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

↓IPSec対象トラフィックの定義

R1(config)#access-list 100 permit ip 172.16.0.0 0.0.255.255 172.17.0.0 0.0.255.255

↓IKEポリシーの定義(フェーズ1)

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#exit

↓共通鍵とIPアドレスの関連付け

R1(config)#crypto isakmp key cisco address 200.200.200.2

↓トランスフォームセット(IPSec通信設定)

R1(config)#crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

↓IPSec SA(フェーズ2)の定義

R1(config)#crypto map MAP-IPSEC 1 ipsec-isakmp

R1(config-crypto-map)#match address 100

R1(config-crypto-map)#set peer 200.200.200.2

R1(config-crypto-map)#set transform-set TS-IPSEC

R1(config-crypto-map)#set security-association lifetime seconds 3600

R1(config-crypto-map)#exit

↓インターフェイスへIPSecポリシーを適用

R1(config)#interface f0/1

R1(config-if)#crypto map MAP-IPSEC

R1(config-if)#end

R1#copy run start

●R2ルータ

Router>enable

Router#conf t

Router(config)#hostname R2

R2(config)#int f0/0

R2(config-if)#ip address 172.17.0.1 255.255.0.0

R2(config-if)#no shutdown

R2(config-if)#int f0/1

R2(config-if)#ip address 200.200.200.2 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#exit

↓IPSec対象トラフィックの定義

R2(config)#access-list 100 permit ip 172.17.0.0 0.0.255.255 172.16.0.0 0.0.255.255

↓IKEポリシーの定義(フェーズ1)

R2(config)#crypto isakmp policy 1

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#hash sha

R2(config-isakmp)#exit

↓共通鍵とIPアドレスの関連付け

R2(config)#crypto isakmp key cisco address 200.200.200.1

↓トランスフォームセット(IPSec通信設定)

R2(config)#crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

↓IPSec SA(フェーズ2)の定義

R2(config)#crypto map MAP-IPSEC 1 ipsec-isakmp

R2(config-crypto-map)#match address 100

R2(config-crypto-map)#set peer 200.200.200.1

R2(config-crypto-map)#set transform-set TS-IPSEC

R2(config-crypto-map)#set security-association lifetime seconds 3600

R2(config-crypto-map)#exit

↓IPSec SA(フェーズ2)の定義

R2(config)#int f0/1

R2(config-if)#crypto map MAP-IPSEC

R2(config-if)#end

R2#copy run start

ルーティングの設定

R1ルータ、R2ルータに対してOSPFの設定を加えていきます。

●R1ルータ

R1(config)#router ospf 1

R1(config-router)#network 172.16.0.0 0.0.255.255 area 0

R1(config-router)#network 200.200.200.0 0.0.0.255 area 0

●R2ルータ

R2(config)#router ospf 1

R2(config-router)#network 172.17.0.0 0.0.255.255 area 0

R2(config-router)#network 200.200.200.0 0.0.0.255 area 0

R1ルータ、R2ルータのルーティングテーブルを確認します。

●R1ルータのルーティングテーブル

R1#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

C 172.16.0.0/16 is directly connected, FastEthernet0/0

O 172.17.0.0/16 [110/2] via 200.200.200.2, 00:05:12, FastEthernet0/1

C 200.200.200.0/24 is directly connected, FastEthernet0/1●R2ルータのルーティングテーブル

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

O 172.16.0.0/16 [110/2] via 200.200.200.1, 00:33:35, FastEthernet0/1

C 172.17.0.0/16 is directly connected, FastEthernet0/0

C 200.200.200.0/24 is directly connected, FastEthernet0/1

Router_A、Router_B共に宛先となる拠点へのルートがありません。

Packet Tracer 上において、IPSec VPN上でダイナミックルーティングが使えることが確認できました。

まとめ

IPSec VPN 上でダイナミックルーティングプロトコルを扱うには、GREトンネルを使用する必要があります。Packet Tracer では、ダイナミックルーティングプロトコルを使用することができますが、実機においては、GREトンネルを使用するようになるかと思います。実機を使用した設定例については、「Cisco実機の設定例Ⅰ」と「Cisco実機の設定例Ⅱ」で紹介しています。そちらを参考にしてください。