※このページで解説している内容は、Packet Tracer が ACL のコンソールロギング に対応していないため、検証することができません。実機における検証結果を紹介しています。

ACL コンソールロギング(その1)

ここでは、ACL(アクセスコントロールリスト)のロギングオプションを紹介していきます。

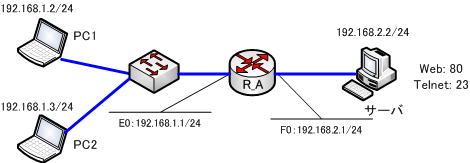

ネットワーク構成は、下図のとおりです。

サーバは、「サーバの動作をエミュレートするソフト(鯖男)」で代用します。もちろん、この演習用サーバを構築してもかまいません。

まずは、R_Aを設定します。

●R_Aの設定

!

hostname R_A

!

enable password cisco

!

interface Ethernet0

ip address 192.168.1.1 255.255.255.0

!

interface FastEthernet0

ip address 192.168.2.1 255.255.255.0

!

line vty 0 4

password cisco

login

!

endPC1からのみサーバにアクセスを許可するACLを作成します。

R_A(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.2.2 eq www

R_A(config)#access-list 100 permit tcp host 192.168.1.2 host 192.168.2.2 eq telnet

R_A(config)#access-list 100 deny ip any any

R_A(config)#int e0

R_A(config-if)#ip access-group 100 in

各PCからサーバにアクセスする

・PC1から、サーバにWeb接続します。

・PC1から、サーバにTelnet接続します。

PC1からサーバへの接続は、ともに成功します。

・PC2から、サーバにWeb接続します。

・PC2から、サーバにTelnet接続します。

PC1からサーバへの接続は、ともに失敗します。

show access-lists

「show access-lists」コマンドで、ACLと関連する統計を表示します。

●show access-listsの出力

R_A#show access-lists

Extended IP access list 100

10 permit tcp host 192.168.1.2 host 192.168.2.2 eq www (27 matches)

20 permit tcp host 192.168.1.2 host 192.168.2.2 eq telnet (4 matches)

30 deny ip any any (399 matches)「show access-lists」コマンドの出力は、各access-lists が、一致した回数を表しています。

次の「ACL コンソールロギング(その2)」で、ロギングオプションを設定していきます。