VPN(トンネル・エンドポイント・ディスカバリ 7)

「VPN(トンネル・エンドポイント・ディスカバリ 6)」の続きです。

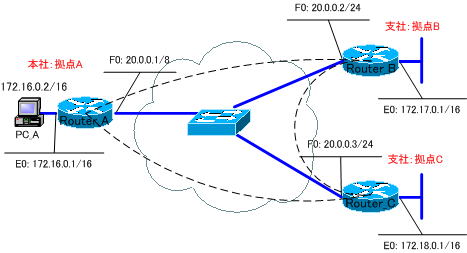

ここでは、設定した3拠点のTEDによる接続を検証していきます。

各拠点からPingで疎通を確認します。

●拠点Aで

・拠点Aから拠点BへのPing

・拠点Aから拠点CへのPing

●拠点Bで

・拠点Bから拠点AへのPing

・拠点Bから拠点CへのPing

●拠点Cで

・拠点Cから拠点AへのPing

・拠点Cから拠点BへのPing

これらの全てのPingは、宛先に届きます。

※VPNの接続自体に少しオーバーヘッドが生じるため、数回Pingを行わないと接続できないこともあります。

Router_AでTEDが有効になっているかを確認します。確認するには、「show crypto map」コマンドを使用します。

●Router_Aでの「show crypto map」コマンドの出力

Router_A#show crypto map

Crypto Map "TEDTAG" 1 ipsec-isakmp

Dynamic map template tag: MAP-IPSEC

Discover enabled

Crypto Map "TEDTAG" 65536 ipsec-isakmp

Peer = 20.0.0.2

Extended IP access list

access-list permit ip 172.16.0.0 0.0.255.255 172.17.0.0 0.0.255.255

dynamic (created from dynamic map MAP-IPSEC/1)

Current peer: 20.0.0.2

Security association lifetime: 4608000 kilobytes/3600 seconds

PFS (Y/N): N

Transform sets={

TS-IPSEC,

}

Crypto Map "TEDTAG" 65537 ipsec-isakmp

Peer = 20.0.0.3

Extended IP access list

access-list permit ip 172.16.0.0 0.0.255.255 172.18.0.0 0.0.255.255

dynamic (created from dynamic map MAP-IPSEC/2)

Current peer: 20.0.0.3

Security association lifetime: 4608000 kilobytes/3600 seconds

PFS (Y/N): N

Transform sets={

TS-IPSEC,

}

Interfaces using crypto map TEDTAG:

FastEthernet0

「Discover enabled」となっており、TEDが有効になっていることが確認できます。

現在アクティブな「ISAKMP SA」、「IPSec SA」の概要を確認します。「show crypto engine connection active」コマンドを使用します。

●Router_Aでの「show crypto engine connection active」コマンドの出力

Router_A#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 20.0.0.1 set HMAC_SHA+DES_56_CB 0 0

2 FastEthernet0 20.0.0.1 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 20.0.0.1 set 3DES+SHA 0 9

2002 FastEthernet0 20.0.0.1 set 3DES+SHA 9 0

2003 FastEthernet0 20.0.0.1 set 3DES+SHA 0 14

2004 FastEthernet0 20.0.0.1 set 3DES+SHA 14 0

●Router_Bでの「show crypto engine connection active」コマンドの出力

Router_B#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 20.0.0.2 set HMAC_SHA+DES_56_CB 0 0

2 FastEthernet0 20.0.0.2 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 20.0.0.2 set 3DES+SHA 0 9

2002 FastEthernet0 20.0.0.2 set 3DES+SHA 9 0

2003 FastEthernet0 20.0.0.2 set 3DES+SHA 0 9

2004 FastEthernet0 20.0.0.2 set 3DES+SHA 9 0

●Router_Cでの「show crypto engine connection active」コマンドの出力

Router_C#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 20.0.0.3 set HMAC_SHA+DES_56_CB 0 0

2 FastEthernet0 20.0.0.3 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 20.0.0.3 set 3DES+SHA 0 14

2002 FastEthernet0 20.0.0.3 set 3DES+SHA 14 0

2003 FastEthernet0 20.0.0.3 set 3DES+SHA 0 9

2004 FastEthernet0 20.0.0.3 set 3DES+SHA 9 0

「ISAKMP SA」、「IPSec SA」の情報が表示されます。

「拠点A」、「拠点B」、「拠点C」間は、VPNで接続されていることが確認できます。