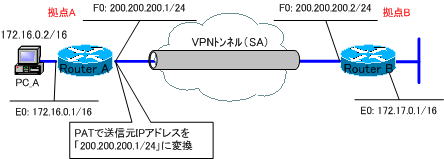

VPN(VPNとNAT その3)

「VPN(VPNとNAT その2)」の続きです。ここでは、PATを使用したVPNの設定を検証していきます。

【注意事項】

※Router_BのE0は、便宜上、強制的に「no shutdown」しておきます。

※この構成では、拠点A、拠点Bの両方で、PATを使用するとうまく動作しません。NATは、内部から外部へ出る際にNATテーブルに書き込み管理します。通信が外部から始まる内部へアクセスは、NATテーブル上にまだ存在しないため、うまく通信ができません。今回は、Router_A上だけでPATを実行することにします。

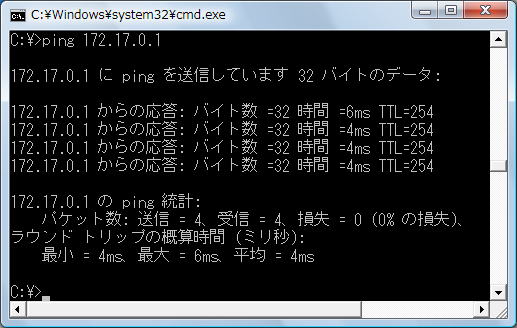

PC_Aから「172.17.0.1」宛てに、Pingを実行します

各ルータで、現在アクティブな「ISAKMP SA」、「IPSec SA」の概要を確認します。

●Router_Aでの「show crypto engine connection active」コマンドの出力

Router_A#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 200.200.200.1 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 200.200.200.1 set 3DES+SHA 0 3

2002 FastEthernet0 200.200.200.1 set 3DES+SHA 3 0

●Router_Bでの「show crypto engine connection active」コマンドの出力

Router_B#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 200.200.200.2 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 200.200.200.2 set 3DES+SHA 0 3

2002 FastEthernet0 200.200.200.2 set 3DES+SHA 3 0

各拠点で、「ISAKMP SA」、「IPSec SA」が確立されていることが分かります。

Router_Aの現在のNATテーブルを確認します。

●Router_AのNATテーブル

Router_A#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 200.200.200.1:1 172.16.0.2:1 172.17.0.1:1 172.17.0.1:1

送信元IPアドレスが、「172.16.0.2」から「200.200.200.1」に変換されていることが確認できます。

Router_AのIPsecの状態を確認します。

●Router_Aの「」コマンドの出力

Router_A#show crypto ipsec sa

interface: FastEthernet0

Crypto map tag: MAP-IPSEC, local addr 200.200.200.1

protected vrf: (none)

local ident (addr/mask/prot/port): (200.200.200.1/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (172.17.0.0/255.255.0.0/0/0)

current_peer 200.200.200.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 7, #pkts encrypt: 7, #pkts digest: 7

#pkts decaps: 7, #pkts decrypt: 7, #pkts verify: 7

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 1, #recv errors 0

local crypto endpt.: 200.200.200.1, remote crypto endpt.: 200.200.200.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0

current outbound spi: 0xF37E4C4(255321284)

inbound esp sas:

spi: 0x4C961073(1284903027)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: C1700_EM:1, crypto map: MAP-IPSEC

sa timing: remaining key lifetime (k/sec): (4544188/2907)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xF37E4C4(255321284)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: C1700_EM:2, crypto map: MAP-IPSEC

sa timing: remaining key lifetime (k/sec): (4544188/2906)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

「local ident」が、「200.200.200.1/255.255.255.255」になっており、「remote ident」が、「172.17.0.0/255.255.0.0」になっています。IPsecの通信対象が、「200.200.200.1」であることが分かります。

次の「VPN(VPNとNAT その3)」では、NATを使用したVPNとインターネットの接続の設定について解説します。