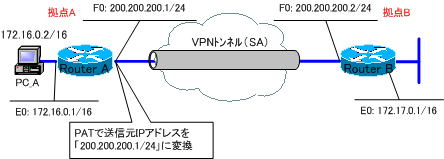

VPN(VPNとNAT その2)

「VPN(VPNとNAT その1)」の続きです。ここでは、Router_A、Router_Bのコンフィグを紹介していきます。

【注意事項】

※Router_BのE0は、便宜上、強制的に「no shutdown」しておきます。

※この構成では、拠点A、拠点Bの両方で、PATを使用するとうまく動作しません。NATは、内部から外部へ出る際にNATテーブルに書き込み管理します。通信が外部から始まる内部へアクセスは、NATテーブル上にまだ存在しないため、うまく通信ができません。今回は、Router_A上だけでPATを実行することにします。

各ルータの設定は次のようになります。

●Router_Aの設定

!

version 12.4

service config

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Router_A

!

boot-start-marker

boot-end-marker

!

enable password cisco

!

no aaa new-model

memory-size iomem 25

!

ip cef

!

crypto isakmp policy 1

authentication pre-share

crypto isakmp key cisco address 200.200.200.2

!

crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

!

crypto map MAP-IPSEC 1 ipsec-isakmp

set peer 200.200.200.2

set transform-set TS-IPSEC

match address 100

!

interface Ethernet0

ip address 172.16.0.1 255.255.0.0

ip nat inside

ip virtual-reassembly

half-duplex

!

interface FastEthernet0

ip address 200.200.200.1 255.255.255.0

ip nat outside

ip virtual-reassembly

speed auto

crypto map MAP-IPSEC

!

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 200.200.200.2

no ip http server

no ip http secure-server

!

ip nat inside source list 1 interface FastEthernet0 overload

!

access-list 1 permit any

access-list 100 permit ip host 200.200.200.1 172.17.0.0 0.0.255.255

!

control-plane

!

line con 0

line aux 0

line vty 0 4

password cisco

login

!

end

●Router_Bの設定

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Router_B

!

boot-start-marker

boot-end-marker

!

enable password cisco

!

no aaa new-model

memory-size iomem 25

!

ip cef

!

crypto isakmp policy 1

authentication pre-share

crypto isakmp key cisco address 200.200.200.1

!

crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

!

crypto map MAP-IPSEC 1 ipsec-isakmp

set peer 200.200.200.1

set transform-set TS-IPSEC

match address 100

!

interface Ethernet0

ip address 172.17.0.1 255.255.0.0

half-duplex

no keepalive

!

interface FastEthernet0

ip address 200.200.200.2 255.255.255.0

speed auto

crypto map MAP-IPSEC

!

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 200.200.200.1

no ip http server

no ip http secure-server

!

access-list 100 permit ip 172.17.0.0 0.0.255.255 host 200.200.200.1

!

control-plane

!

line con 0

line aux 0

line vty 0 4

password cisco

login

!

end

次の「VPN(VPNとNAT その3)」では、PATを使用したVPNの設定を検証していきます。