VPN(GREトンネルとルーティングプロトコル 4)

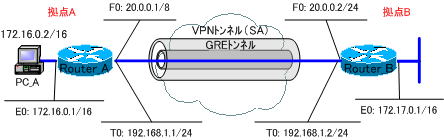

「VPN(GREトンネルとルーティングプロトコル 3)」では、下のネットワークを構築しました。ここでは、この構築したネットワークを検証していきます。

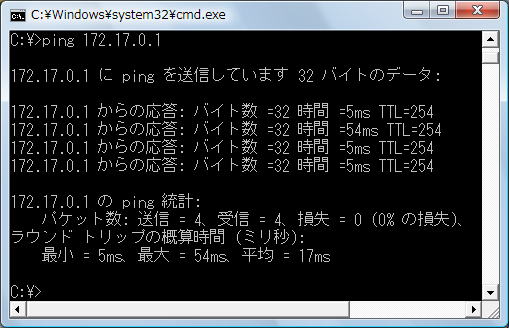

PC_Aから「172.17.0.1」にPingを行います。

Pingは成功します。

Router_A、Router_Bで、現在アクティブな「ISAKMP SA」、「IPSec SA」の概要を確認します。

●Router_Aでの「show crypto engine connection active」コマンドの出力

Router_A#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 20.0.0.1 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 20.0.0.1 set 3DES+SHA 0 2098

2002 FastEthernet0 20.0.0.1 set 3DES+SHA 2107 0

●Router_Bでの「show crypto engine connection active」コマンドの出力

Router_B#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 Tunnel0 192.168.1.2 set HMAC_SHA+DES_56_CB 0 0

2001 Tunnel0 20.0.0.2 set 3DES+SHA 0 847

2002 Tunnel0 20.0.0.2 set 3DES+SHA 838 0

「ISAKMP SA」、「IPSec SA」が確立されていることが分かります。

Router_A、Router_Bのルーティングテーブルを確認します。

●Router_Aのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

O 172.17.0.0/16 [110/11121] via 192.168.1.2, 00:01:28, Tunnel0

C 172.16.0.0/16 is directly connected, Ethernet0

C 192.168.1.0/24 is directly connected, Tunnel0

●Router_Bのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

C 172.17.0.0/16 is directly connected, Ethernet0

O 172.16.0.0/16 [110/11121] via 192.168.1.1, 00:00:41, Tunnel0

C 192.168.1.0/24 is directly connected, Tunnel0

各ルータにOSPFのルートがあることが確認できます。

次の「VPN(GREトンネルとルーティングプロトコル 5)」では、「gre」を指定しないACLを使用した設定例を紹介していきます。