このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

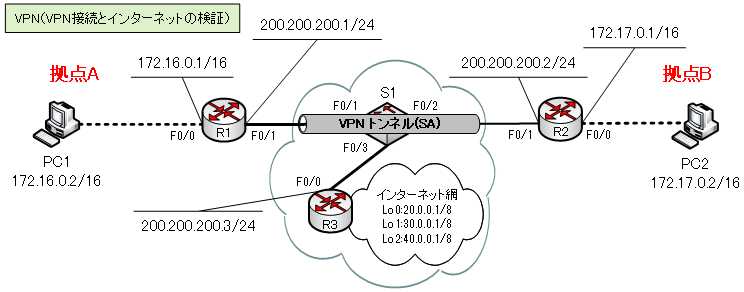

VPN(VPN接続とインターネットの検証)

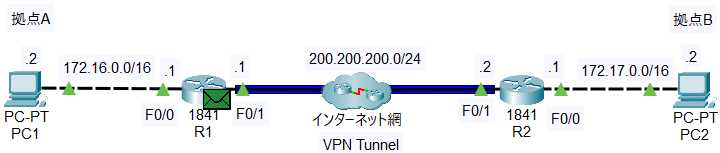

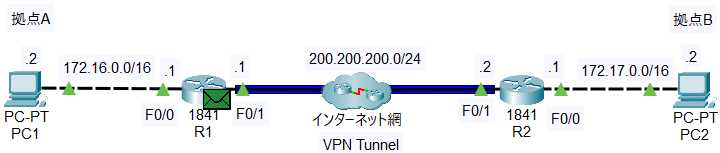

ここでは、VPN接続を使った拠点間の接続とインターネッ網への接続を併用したネットワークの検証を行っていきます。

ネットワークは、下図の構成となります。

疎通確認

拠点間の疎通確認

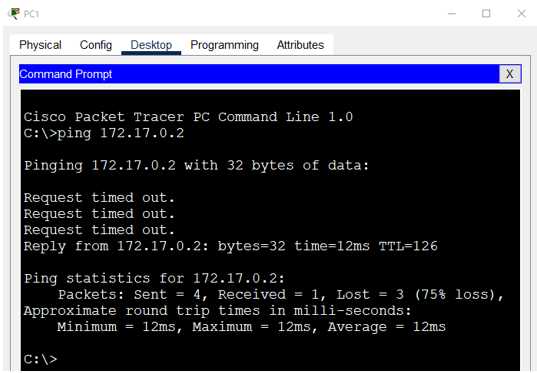

拠点AのPC1から拠点BのPC2へpingを行います。

C:>ping 172.17.0.2

「要求がタイムアウトしました。」と表示されます。ping が成功しています。これは、暗号通信が行われるまで時間がかかるためです。

すべての要求がタイムアウトする場合もあります。

再度、pingを実行します。

C:>ping 172.17.0.2

ping は、すべて成功します。

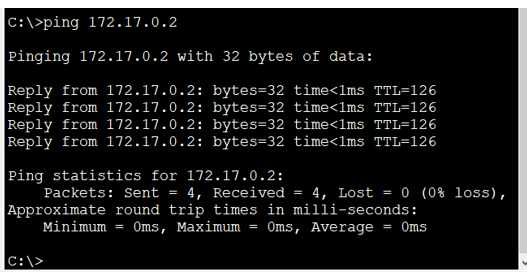

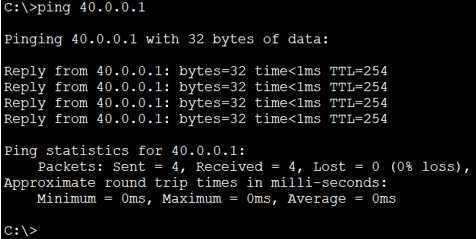

拠点とインターネット網の疎通確認

C:>ping 20.0.0.1

C:>ping 30.0.0.1

C:>ping 40.0.0.1

インターネット網へのすべての pingが成功します。

「ISAKMP SA」と「IPSec SA」の確認

R1ルータの「ISAKMP SA」と「IPSec SA」の様子を確認してみます。

「ISAKMP SA」の様子を確認するには、R1ルータ上で次のコマンドを使用します。

R1#show crypto isakmp sa

●R1の「show crypto isakmp sa」コマンドの出力

R1#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot status

200.200.200.2 200.200.200.1 QM_IDLE 1077 0 ACTIVE

IPv6 Crypto ISAKMP SAエントリーが表示されています。「ISAKMP SA」が確立されていることが確認できます。

「IPSec SA」の様子を確認するには、R1ルータ上で次のコマンドを使用します。

R1#show crypto ipsec sa

●R1の「show crypto ipsec sa」コマンドの出力

R1#show crypto ipsec sa

interface: FastEthernet0/1

Crypto map tag: MAP-IPSEC, local addr 200.200.200.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.0.0/255.255.0.0/0/0)

remote ident (addr/mask/prot/port): (172.17.0.0/255.255.0.0/0/0)

current_peer 200.200.200.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 6, #pkts encrypt: 6, #pkts digest: 0

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 1, #recv errors 0

local crypto endpt.: 200.200.200.1, remote crypto endpt.:200.200.200.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/1

current outbound spi: 0x9DE06DC5(2648731077)

inbound esp sas:

spi: 0x4DE9DCD2(1307172050)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2007, flow_id: FPGA:1, crypto map: MAP-IPSEC

sa timing: remaining key lifetime (k/sec): (4525504/2807)

IV size: 16 bytes

replay detection support: N

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x9DE06DC5(2648731077)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2008, flow_id: FPGA:1, crypto map: MAP-IPSEC

sa timing: remaining key lifetime (k/sec): (4525504/2807)

IV size: 16 bytes

replay detection support: N

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

黄色のマークから分かるように、「inbound esp sas」、「outbound esp sas」に情報が表示されています。 「IPSec SA」が確立されていることが確認できます。

「拠点A」-「拠点B」間は、VPNで接続されていることが確認できます。

カプセル化の確認

インターネット網に流れるパケットのカプセル化の確認を行います。

拠点A-拠点B間

まず、拠点A-拠点B間に流れるパケットのカプセル化を確認します。

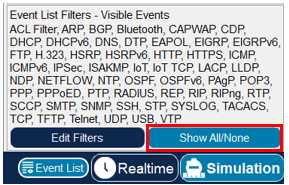

●シミュレーションモードに切り替えます。

・シミュレーションボタンをクリックします。

・「Show All/None」をクリックして、監視するプロトコルのチェックを、すべて外します。

・「Edit Filters」ボタンをクリックして「ICMP」にチェックを入れます。

・PC1からPC2へpingコマンドを実行します。

C:>ping 172.17.0.2

PC1上に封筒が現れます。

・「Play Controls」の「▶|」ボタンをクリックします。

時間が1ステップ進みます。

・R1ルータ上の封筒をクリックします。

・「Outbound PDU Details」タブをクリックします。

「ESP」ヘッダーでカプセル化されていることが確認できます。

●リアルタイム・モードに切り替えます。

PC1からPC2へのpingを完了させます。

・「Realtime」ボタンをクリックします。

拠点A-インターネット網間

拠点A-インターネット網間に流れるパケットのカプセル化を確認します。

●再度シミュレーションモードに切り替えます。

・シミュレーションボタンをクリックします。

PC1上に封筒が現れます。

・「Play Controls」の「▶|」ボタンをクリックします。

時間が1ステップ進みます。

・R1ルータ上の封筒をクリックします。

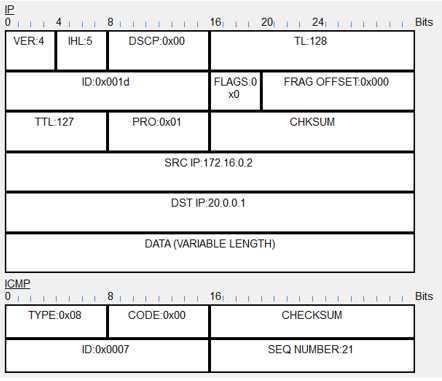

・「Outbound PDU Details」タブをクリックします。

「ESP」ヘッダーでカプセル化されていないことが確認できます。これは、VPNによる通信ではありません。

●リアルタイム・モードに切り替えます。

PC1からインターネット網へのpingを完了させます。

・「Realtime」ボタンをクリックします。

まとめ

VPNによる拠点間に流れるパケットは、「ESP」ヘッダーでカプセル化されて、通信が行われ、インターネット網へ流れるパケットは、通常のIPパケットで通信が行われます。

次の「VPN(PTにおけるVPNとルーティングプロトコル)」では、VPNとルーティングプロトコルの相性について解説します。