このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

VPN(基本設定 その4 検証)

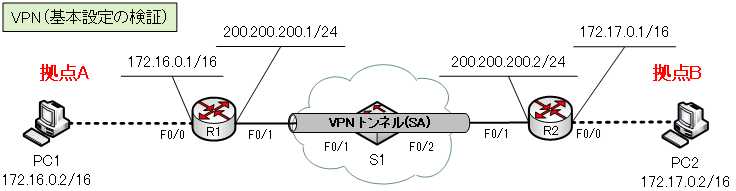

ここでは、引き続き「VPN(基本設定 その1)」と「VPN(VPNの設定手順 その1)」で設定したインターネットVPNを検証していきます。

show crypto isakmp policy

「ISAKMP SA」の設定を確認するには、「show crypto isakmp policy」コマンドを使用します。

R1#show crypto isakmp policy

●R1の「show crypto isakmp policy」コマンドの出力

R1#show crypto isakmp policy

Global IKE policy

Protection suite of priority 1

encryption algorithm: Three key triple DES

hash algorithm: Secure Hash Standard

authentication method: Pre-Shared Key

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

Default protection suite

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Secure Hash Standard

authentication method: Rivest-Shamir-Adleman Signature

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

上段の黄色のマーカー部分が現在の設定で、下段の水色のマーカー部分がデフォルトです。デフォルトの設定を使用する場合は、コマンドの指定を省略できます。

show crypto ipsec transform-set

「IPSec SA」の設定を確認するには、トランスフォームセットを確認します。トランスフォームセットの確認を行うには、「show crypto ipsec transform-set」コマンドを使用します。

R1#show crypto ipsec transform-set

●R1の「show crypto ipsec transform-set」コマンドの出力

R1#show crypto ipsec transform-set

Transform set TS-IPSEC: { { esp-3des esp-sha-hmac }

will negotiate = { Tunnel, },

黄色のマーク部分から分かるように、設定したトランスフォームセットの名前「TS-IPSEC」が確認できます。暗号アルゴリズム、ハッシュアルゴリズムに何を指定したのかも、ここで確認できます。

show crypto map

VPNセレクタの設定情報および、フェーズ2のセキュリティポリシー情報を確認するには、「show crypto map」コマンドを実行します。

R1#show crypto map

●R1の「show crypto map」コマンドの出力

R1#show crypto map

Crypto Map MAP-IPSEC 1 ipsec-isakmp

Peer = 200.200.200.2

Extended IP access list 100

access-list 100 permit ip 172.16.0.0 0.0.255.255 172.17.0.0 0.0.255.255

Current peer: 200.200.200.2

Security association lifetime: 4608000 kilobytes/3600 seconds

PFS (Y/N): N

Transform sets={

TS-IPSEC,

}

Interfaces using crypto map MAP-IPSEC:

FastEthernet0/1

項目の詳細は下表のとおりです。

●show crypto map の項目

| 項目 | 名称 |

| Crypto Map | セレクタ名称を示します。セレクタ名称は、crypto map コマンドで指定した名称です。 |

| Peer | このセレクタのVPN接続を確立するVPN接続のPeerとなるルータのIPアドレスを示します。 |

| IPsec access list | このセレクタが適用するIPsecアクセスリスト番号を示します。 |

| Security=association lifetime | フェーズ2 SA のライフタイム値を示します。中継バイト数と時間が表示されます。 |

| PFS | PFSの設定内容を表示します。 |

| Transform set | このセレクタが使用するフェーズ2のポリシー名称と、設定内容を示します。 |

VPNトラフィックの確認

VPNのトラフィックを確認します。

●シミュレーションモードに切り替えます。

・シミュレーションボタンをクリックします。

PC1からPC2へpingコマンドを実行します。

封筒が表示されます。

・「Play Controls」の「▶|」ボタンをクリックします。

時間が1ステップ進みます。

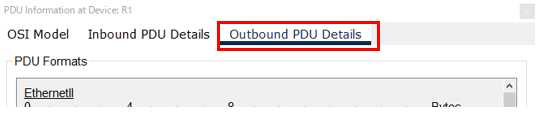

R1ルータに移動した封筒をクリックします。

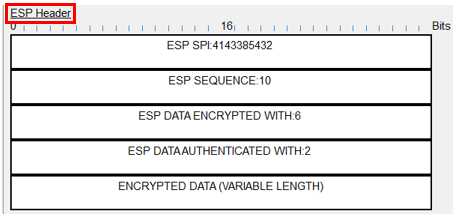

・「Outbound PDU Details」タブをクリックします。

・「PDU Formats」に注目します。

「ESP」ヘッダーが確認できます。

●リアルタイム・モードに切り替えます。

・「Realtime」ボタンをクリックします。

設定したインターネットVPNを検証は、ここまでとします。

まとめ

インターネットVPNの設定は少々、複雑ですが以下の手順で確実にコマンドで指定していくことにより、Packet Tracerにおいても設定ができます。

インターネットVPNの設定の流れ

- VPNの対象とするトラフィックの定義(アクセスリスト)

- IKEポリシーの定義(SAパラメータの指定)

- 認証の設定(共通鍵とIPアドレスの関連付け)

- トランスフォームセットの定義(IPSec通信設定)

- IPSecポリシーの定義

- インターフェイスのIPSec ポリシーの適用

次の「VPN(VPN接続とインターネット その1)」では、VPN接続を使った拠点間の接続とインターネッ網への接続を併用した設定例を解説します。