フィルタが動作する場所

ここでは、少し本格的に静的フィルタリングを設定していきます。

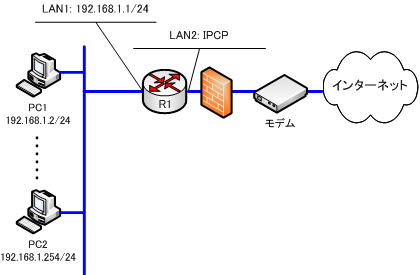

ネットワークの構成は、下図の通りです。

パケットフィルタリングを定義するときに、注意しなければならないのは、NAT、IPマスカレード、パケットフィルタリング、ルーティングなどの処理が、どこで行われるかです。

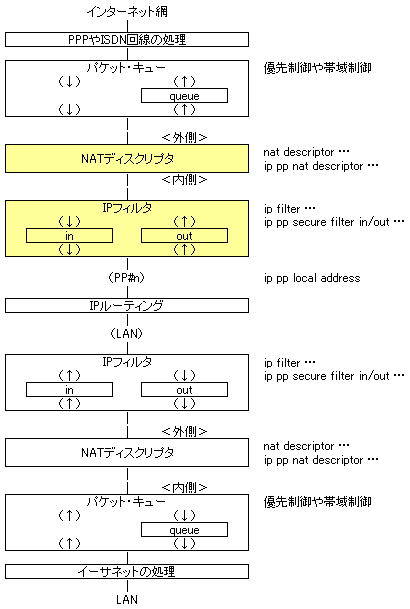

パケットフィルタリング処理が行われる場所によって定義するポリシーが変わってくるからです。Yamaha RTXルータの場合、パケットフィルタリングが行われる場所は、下図の通りとなります。

※Revによって、違うようなので注意が必要です。

パケットフィルタリング処理が行われる場所については、ベンダーや機種によって異なります。例えばCisco機器については、上図とは、異なる順でパケットフィルタリング処理が行われます。

PP側のフィルタを作成する

インターネット側(pp側)にフィルタリングを適用するポリシーを作成する場合、下の順で処理が行われることを考慮して、ポリシーを定義しなければなりません。それは、フィルがリング処理が行われる場所によって、ポリシーの定義が変わってくるからです。

●内側(LAN側)から外側(インターネット側)への向きの場合

(LAN側)-----> (IPフィルタ) -----> (NATディスクリプタ) -----> (インターネット側)

内側から外側の向きへは、先にIPフィルタリング処理が行われてから、NATディスクリプタ処理が実行されます。

●インターネット側(LAN側)から内側(LAN側)への向きの場合

(インターネット側)-----> (NATディスクリプタ) -----> (IPフィルタ) -----> (LAN側)

外側から内側の向きへは、先にNATディスクリプタ処理が行われてから、IPフィルタリング処理が実行されます。

フィルタリングで遮断すべきポート番号

ここでは、ファイアウォールのフィルタリングで遮断すべき危険なポートとその理由を説明してゆきます。

プライベートIPアドレスを遮断する

攻撃を仕掛ける場合の代表的な手法にIPアドレスの偽装(IPスプーフィング)があります。また、ウイルスに感染したり、踏み台として利用される場合や、DoS攻撃、DDoS攻撃 などを行う際に、送信元が特定されないようにするためにも利用されます。

その際、よく偽装されるIPアドレスが、プライベートIPアドレスです。この。プライベートアドレスは、LANなどのプライベートで閉じたネットワークでしか利用されることがないアドレスです。

このプライベートIPアドレスが書き込まれているパケットがインターネット上を流れることはありません。

一般的には、プライベートIPアドレスが指定されたパケットを遮断するようにフィルタリングを定義します。

ICMPを遮断する

ICMPを利用したPingコマンドに応答しないようにICMPパケットを遮断することで、内部のコンピュータやネットワーク機器の存在を外部(インターネット)から隠蔽することができます。

つまり、外部から見た場合、Pingコマンドの応答がないので、コンピュータやネットワーク機器の存在の確認ができなくなるため、セキュリティが高まります。

フィルタリングの設定で、ICMPパケットを全て遮断してしまうという手法もありますが、使い勝手がよいとはいえないケースもあります。

それは、運用保守の観点から、ファイアウォールの内側からPingを利用したいケースがあるからです。

その際は、ICMPメッセージのうち、ファイアウォールの内側から外側に出てゆくICMPエコー要求(タイプ8)を許可し、ファイアウォールの外側から内側に入ってくるICMPエコー応答(タイプ0)許可するようにフィルタリングの設定を行います。

ただし、ルータによっては、ICMPがデフォルトで遮断される設定がなされている製品もあります。その際は、カスタマイズする必要があります。

Telnetを遮断する

Telnetを無制限に許可していると、内部のコンピュータやネットワーク機器が悪意のある者に乗っ取られてしまうリスクが高くなります。

乗っ取られてしまうと攻撃者の思うがままに設定を変更されてしまいます。そうなると、情報を盗まれたり、踏み台とされて、他のサイトへ攻撃を仕掛けたりと迷惑行為を助長することとなります。

そのため、必要のないTelnet接続を遮断する設定を行う必要があります。

また、Telnet以外にも遠隔操作を行うことができるアプリケーションの存在も忘れてはなりません。リモートデスクトップ接続など、遠隔地のコンピュータをリモートコントロールできるアプリケーションを利用する際には、注意が必要です。