PPPoE・NAT・静的フィルタの設定(その1)

ここでは、PPPoE、NAT、静的フィルタの設定を行っていきます。

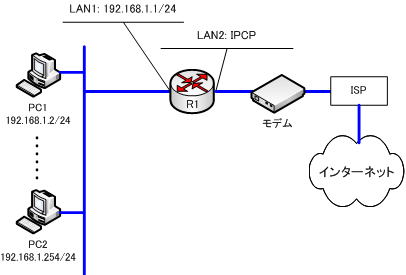

ネットワークの構成は、下図の通りです。

まず、PPPoEとNATの設定を行います。

# console prompt R1

R1# ip route default gateway pp 1

R1#ip lan1 address 192.168.1.1/24

R1# pp select 1

R1pp1# pppoe use lan2

R1pp1# pp auth accept pap chap

R1pp1# pp auth myname (PPPoE接続ID) (PPPoE接続パスワード)

R1pp1# ppp lcp mru on 1454

R1pp1# ppp ipcp ipaddress on

R1pp1# ppp ipcp msext on

R1pp1# ppp ccp type none

R1pp1# ip pp mtu 1454

R1pp1# ip pp nat descriptor 1

R1pp1# pp enable 1

R1pp1# nat descriptor type 1 masquerade

R1pp1# dns server pp 1

R1pp1# dns private address spoof on

R1pp1# pp select none

静的フィルタの設定

静的フィルタの設定を行っていきます。

<IN方向の静的フィルタ>

まずは、pp inの静的フィルタを定義してゆきます。

●送信元がプライベートIPアドレスの遮断

攻撃を仕掛ける場合の代表的な手法にIPアドレスの偽装(IPスプーフィング)があります。また、ウイルスに感染したり、踏み台として利用される場合や、DoS攻撃、DDoS攻撃 などを行う際に、送信元が特定されないようにするためにも利用されます。

その際、よく偽装されるIPアドレスが、プライベートIPアドレスです。この。プライベートアドレスは、LANなどのプライベートで閉じたネットワークでしか利用されることがないアドレスです。

このプライベートIPアドレスが書き込まれているパケットがインターネット上を流れることはありません。

一般的には、プライベートIPアドレスが指定されたパケットを遮断するようにフィルタリングを定義します。

R1# ip filter 10 reject 10.0.0.0/8 * * * *

R1# ip filter 11 reject 172.16.0.0/12 * * * *

R1# ip filter 12 reject 192.168.0.0/16 * * * *

●ICMPの通過

R1# ip filter 30 pass * * icmp * *

●TCPの戻りのパケットの通過

R1# ip filter 31 pass * * established * *

●IDENTの通過

TCPのidentは、認証の一種で、メール通信を行う際に、メールサーバ側からidentによりユーザ認証が行われる場合があります。そのために動的フィルタで通過せるように定義しておきます。

R1# ip filter 32 pass* * tcp * ident

●FTP-DATA、DNSの通過

R1# ip filter 33 pass * * tcp ftpdata *

R1# ip filter 34 pass * * udp domain *

●tracerouteの通過

UDPのポート33434-22300は、tracerouteで使用されています。tracerouteを通過させます。

R1# ip filter 35 pass udp * 33434-33500

<out方向の静的フィルタ>

pp outの静的フィルタを定義してゆきます。

●不正利用されやすいWindowsのポートを遮断

Windowsが利用するTCP/UDPの135,137,138,139,445番のポートは、ファイヤウォールで遮断するのが無難です。

多くのユーザが利用するWindowsは、悪意のある攻撃者の格好の標的となります。ポート番号は数多くありますがその中でもよく狙われるポート番号があります。

それは、Windowsのセキュリティホールを悪用したウイルスやワームで利用されるポートです。特にTCP/UDP135の137,138,139,445のポート番号は、セキュリティホールとして標的となっています。

「netbios_ns-netbios_ssn」の部分は、「netbios_ns(137)」~「netbios_ssn(139)」までというポートの範囲を表しています。

R1# ip filter 20 reject * * udp,tcp 135 *

R1# ip filter 21 reject * * udp,tcp * 135

R1# ip filter 22 reject * * udp,tcp netbios_ns-netbios_ssn *

R1# ip filter 23 reject * * udp,tcp * netbios_ns-netbios_ssn

R1# ip filter 24 reject * * udp,tcp 445 *

R1# ip filter 25 reject * * udp,tcp * 445

●宛先がプライベートIPアドレスの遮断

R1# ip filter 50 reject * 10.0.0.0/8 * * *

R1# ip filter 51 reject * 172.16.0.0/12 * * *

R1# ip filter 52 reject * 192.168.0.0/16 * * *

●全てのパケットの通過

条件に合致しないパケットを通過させます。

R1# ip filter 99 pass * * * * *

●source-routeの遮断

source-routeオプション付きのパケットを遮断するための設定を行います。source-routeオプションは、フィルタリングを潜り抜けるなどの攻撃に悪用される可能性があるため遮断します。

R1# ip filter source-route on

Directed Broadcastの遮断

Directed Broadcastアドレス宛てのパケットを遮断する設定を行います。smurf attack攻撃に対処します。

R1# ip filter directed-broadcast on

<PPインターフェイスへの静的フィルタの適用>

R1# pp select 1

R1pp1# ip pp secure filter in 10 11 12 20 21 22 23 24 25 30 31 32 33 34 35

R1pp1# ip pp secure filter out 20 21 22 23 24 25 50 51 52 99

R1pp1# pp select none

R1# save

R1# restart

ここで行った設定の検証は「PPPoE・NAT・静的フィルタの設定(その2)」で行っていきます。