IEEE802.1X(Linux編 認証VLAN その1)

ここでは、IEEE802.1X認証を設定していきます。RADIUSサーバには、Linuxを使用します。LinuxにおけるRADIUSサーバの構築方法については、「LinuxでRADIUSサーバを構築(FreeRADIUS) 」を参考にしてください。

ここでは、IEEE802.1X認証に成功したPCを指定したVLANに所属させるように設定してゆきます。

テクニカルエンジニア ネットワーク試験の午後Ⅰ・午後Ⅱ問題においても、IEEE802.1X認証に成功したPCを指定したVLANに所属させる内容の問題が頻繁に出題されています。

例えば、平成17年秋の午後Ⅱの問1の設問5(1)では、模範解答は、次のようになっています。

- 検査結果に対応するVLAN設定情報を認証SWに送る。

- 業務用VLAN設定情報を認証SWに送る。

IEEE802.1Xは、情報処理技術者試験において出題されるプロトコルです。試しておきたいプロトコルです。

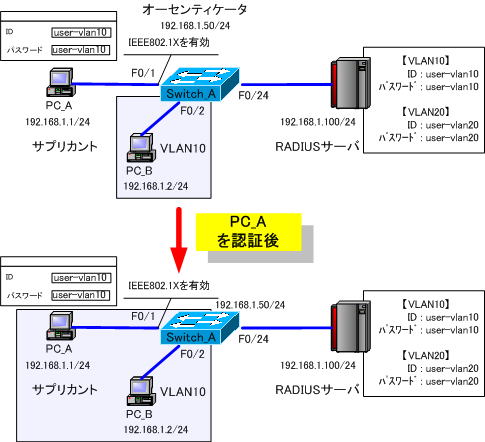

使用するネットワーク構成は、以下のようになります。

Switch_Aに繋がるPC_AをIEEE802.1Xで認証し、認証に合格したら、VLAN10に所属させます。そして、PC_AからPC_BへPingで疎通確認を行います。

ここでは、まず、Switch_Aを設定していきます。

IEEE802.1Xの設定(Switch_A)

●AAAを有効にします。

Switch_A(config)#aaa new-model

●IEEE802.1X認証にRADIUSを指定します。

IEEE802.1X認証を指定します。「radius」、「tacacs+」などが指定できます。

Switch_A(config)#aaa authentication dot1x default group ?

WORD Server-group name

radius Use list of all Radius hosts.

tacacs+ Use list of all Tacacs+ hosts.IEEE802.1X認証には、RADIUSを指定します。

Switch_A(config)#aaa authentication dot1x default group radius

ネットワークの認可にRADIUSサーバを使用することを指定します。認証に成功したユーザーにアクセス権を指定することができます。この指定でVLANやACLを割り当てることが可能になります。

Switch_A(config)#aaa authorization network default group radius

●IEEE802.1Xによる認証を有効にします。

Switch_A(config)#dot1x system-auth-control

●IEEE802.1Xによる認証を行うインターフェイスの設定を行います。

今回は、PC_Aが接続する「f0/1」が認証ポートになります。

Switch_A(config)#interface fastEthernet 0/1

ポートで認証を行うには、「access」モードにしておく必要があります。

Switch_A(config-if)#switchport mode access

IEEE802.1X認証を「f0/1」ポートで有効にします。ここでは、「auto」を指定しておきます。

Switch_A(config-if)#dot1x port-control auto

Switch_A(config-if)#exit

Switch_A(config)#exit

●VLANを作成する。

VLAN10とVLAN20を作成し、VLAN10をF0/2に割り当てます。F0/1には、VLAN10を割り当てないので注意して下さい。

Switch_A#vlan database

Switch_A(vlan)#vlan 10 name vlan10

Switch_A(vlan)#vlan 20 name vlan20

Switch_A(vlan)#exit

Switch_A#config t

Switch_A(config-if)#int f0/2

Switch_A(config-if)#switchport mode access

Switch_A(config-if)#switchport access vlan 10

Switch_A(config-if)#exit

●Switch_AにIPアドレスを設定します。

Switch_Aは、オーセンティケータになります。RADIUSサーバと通信するためにIPアドレスの設定が必要になります。

Switch_A(config)#interface vlan 1

Switch_A(config-if)#ip address 192.168.1.50 255.255.255.0

Switch_A(config-if)#no shutdown

Switch_A(config-if)#exit

●RADIUSサーバとの通信設定

RADIUSサーバのIPアドレスを指定し、使用するポート番号を指定します。

Switch_A(config)#radius-server host 192.168.1.100 auth-port 1812 acct-port 1813 key cisco

●Switch_Aの設定

!

version 12.1

no service pad

service timestamps debug uptime

service timestamps log uptime

no service password-encryption

!

hostname Switch_A

!

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

enable password cisco

!

ip subnet-zero

!

ip ssh time-out 120

ip ssh authentication-retries 3

!

spanning-tree mode pvst

no spanning-tree optimize bpdu transmission

spanning-tree extend system-id

dot1x system-auth-control

!

interface FastEthernet0/1

switchport mode access

dot1x port-control auto

spanning-tree portfast

!

interface FastEthernet0/2

switchport access vlan 10

switchport mode access

!

・

(略)

・

!

interface Vlan1

ip address 192.168.1.50 255.255.255.0

no ip route-cache

!

ip http server

radius-server host 192.168.1.100 auth-port 1812 acct-port 1813 key cisco

radius-server retransmit 3

!

line con 0

exec-timeout 0 0

line vty 0 4

password cisco

line vty 5 15

password cisco

!

end

次の「IEEE802.1X(Linux編 認証VLAN その2)」では、サプリカントとなるPC_Aを設定していきます。