このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

演習ファイルのダウンロード

ファイルは Packet tracer Version 8.2.0 で作成しています。古いバージョンの Packet Tracer では、ファイルを開くことができませんので、最新の Packet Tracer を準備してください。

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルがダウンロードできます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

APを使ったDHCPスプーフィング攻撃

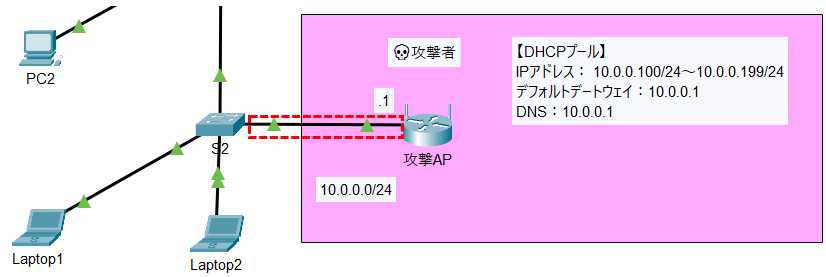

ここでは、Packet Tracerを用いて実際にDHCPスプーフィング攻撃を行っていきます。

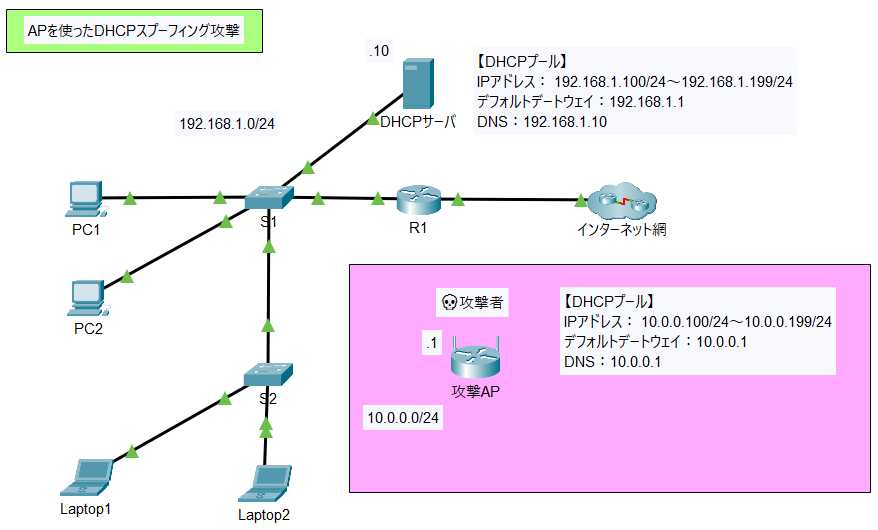

ネットワークの構成は、下図のとおりです。

DHCP攻撃

DHCPに関連する攻撃にはDHCPスタベーション攻撃とDHCPスプーフィング攻撃の2種類があります。

DHCPスタベーション攻撃

DHCPスタベーション攻撃とは、DHCPのすべてのリースを枯渇させる攻撃のことです。

Gobblerなどのツールを使って、偽装したMACアドレスを使用して、「DHCP DISCOVER」メッセージを作成して、リースを枯渇させます。

デジタル・フォレンジックやペネトレーションテスト用に設計された、Debian派生のLinuxに「Kali Linux」がります。この「Kali Linux」には、様々なハッキングツールがあり、この攻撃を行うことができます。

こういったツールは、ネットワークやシステムの脆弱性を調査するペネトレーションテストとして使用することが目的であり、決して攻撃に用いてはなりません。

DHCPスプーフィング攻撃

DHCPスプーフィング攻撃とは、DHCPサーバになりすました攻撃です。不正なDHCPサーバを攻撃対象のネットワークに接続することで、不正なIPアドレス、不正なデフォルトゲートウェイ、不正なDNSサーバのIPアドレスなどの情報を、ネットワーク上のデバイスに注入します。

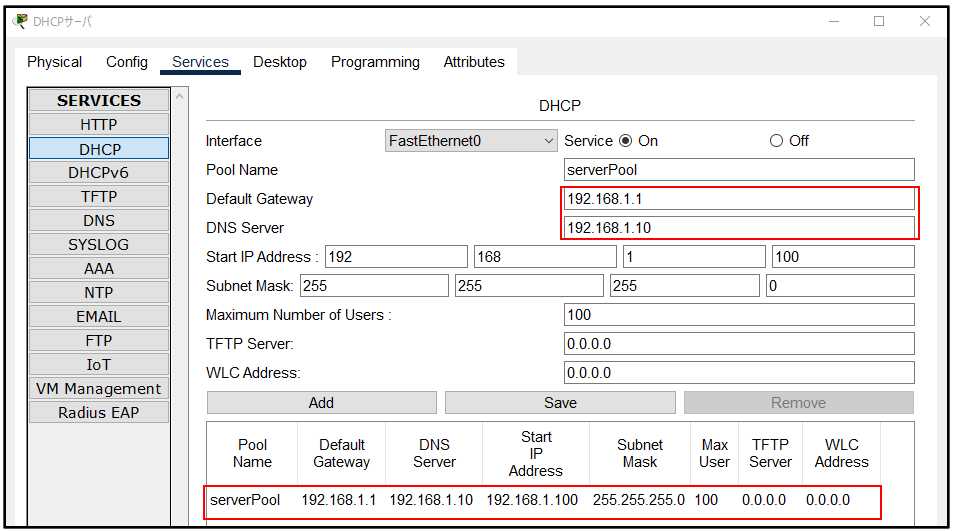

正規のDHCPサーバの確認

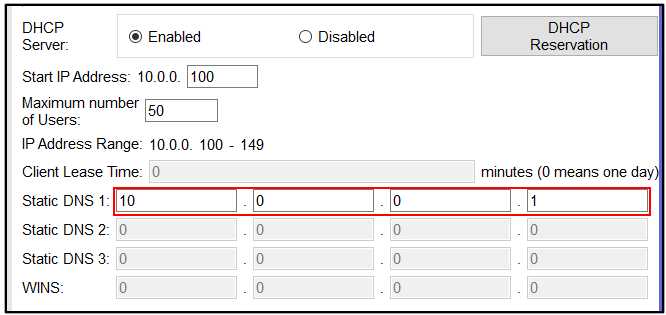

このネットワーク上に配置されている正規のDHCPサーバの設定を確認しておきます。

DHCPサーバをクリックして「Services」タブの「DHCP」をクリックして、そのDHCPサービスの設定内容を確認します。

上図の内容から、次のようなことが分かります。

- IPアドレス: 192.168.1.100/24~192.168.1.199/24

- デフォルトデートウェイ:192.168.1.1

- DNS:192.168.1.10

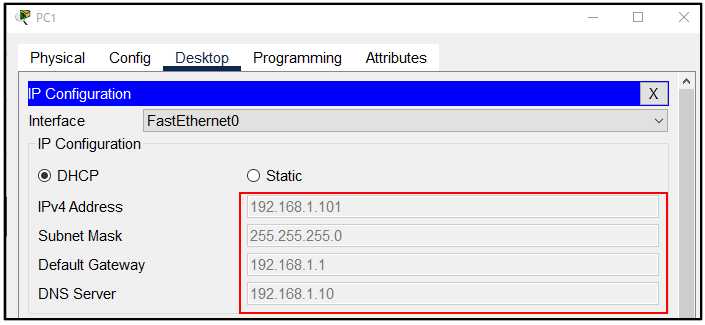

DHCPクライアントの確認

PC1をクリックして、「Desktop」タブから「IP Configuration」の内容を確認します。

DHCPプールの設定の内容が反映されていることが確認できます。

DHCPスプーフィング攻撃の準備

ここでは、AP(アクセスポイント)にDHCPの設定を行っていきます。

DHCPスプーフィング攻撃を行うには、DHCPサーバを準備する必要があります。DHCPサーバとして使用できるものには、次のようなものがあります。

- DHCPサービスをインストールした「Linux PC」や「Windows PC」

- DHCP機能を使用したAP(アクセスポイント)

上記で、最も手軽なのが、APを使用する方法です。APとして、ブロードバンドルータが使用できます。このブロードバンドルータですが、非常に安価に手に入ります。安いものだと2,000~5,000も出せば手に入りますし、中古品であれば、もっと安く入手できます。

ブロードバンドルータは、初期設定の状態で、その多くは、DHCP機能が有効になっています。ブロードバンドルータの電源を入れるだけで、DHCPスプーフィング攻撃を行うDHCPサーバが準備できてしまうのです。

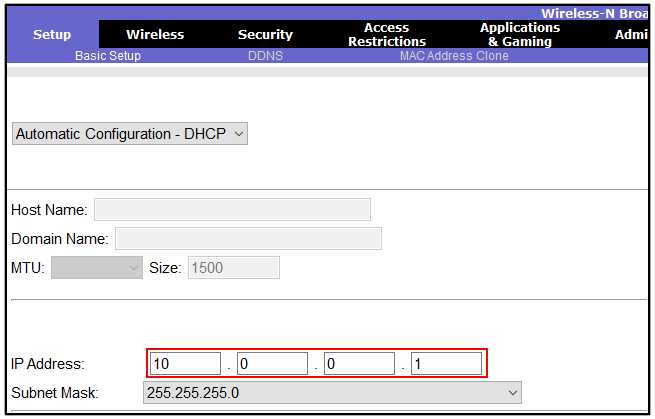

攻撃APのDHCP設定

ここでは、DHCPスプーフィング攻撃を行う機器としてブロードバンドルータである攻撃APを使用していきます。デフォルトのDHCPの設定ではなく、次のように設定を行います。

- IPアドレス: 10.0.0.100/24~10.0.0.199/24

- デフォルトデートウェイ:10.0.0.1

- DNS:10.0.0.1

IPアドレスの設定

攻撃APのIPアドレスを変更します。

IPアドレスを「10.0.0.1」と入力し、サブネットマスクが「255.255.255.0」であることを確認して、「Save Settings」ボタンをクリックして、設定した内容を反映させます。

DHCP機能の設定

攻撃APのIPアドレスを変更すると、DHCPプールの範囲が「10.0.0.100/24~10.0.0.149/24」に変わります。

DNS1に「10.0.0.1」と入力して、「Save Settings」ボタンをクリックして、設定した内容を反映させます。

これで、攻撃APの設定は、完了です。

たった、これだけの手順で、DHCPスプーフィング攻撃の準備ができてしまいます。

DHCPスプーフィング攻撃

攻撃APのE1と、S2のF0/3をUTPストレートケーブルで接続します

「Power Cycle Devices」ボタンをクリックします。

ロジカル・ワークスペース上に配置してある、すべてのデバイスが再起動します。

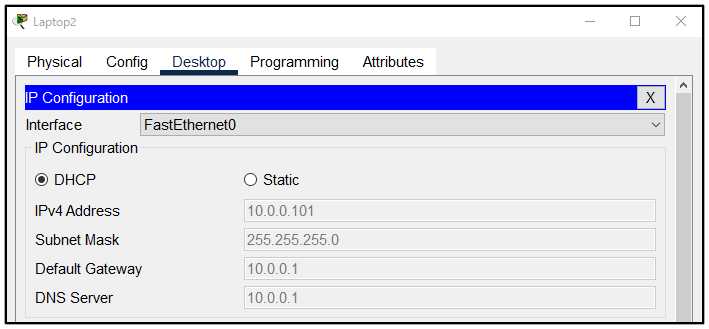

ワークスペース上のPC1、PC2、Laptop1、Laptop2の「IP Configuration」タブでIPアドレスを確認します。

攻撃者が準備した、攻撃APのDHCPスプーフィング攻撃が成功しているデバイスがあることが確認できます。

下図は、DHCPスプーフィング攻撃が成功したLaptop2のIPアドレス情報です。攻撃者が用意したAPに設定したDHCPのプールの内容が反映されています。

※すべてのデバイスに対して、DHCPスプーフィング攻撃が成功しているとは限りません。

必ずしも、上図のような結果となるわけではありません。

攻撃APののDHCPスプーフィング攻撃が成功していなければ、再度、「Power Cycle Devices」ボタンをクリックして、再稼働の作業を繰り返します。

まとめ

このようにAP(アクセスポイント)として、ブロードバンドルータを用いることで、簡単にDHCPサーバに成りすますことができます。偽のIPアドレス情報を配布するDHCPスプーフィング攻撃をされることで、ネットワークの正常なサービスを妨害されたり、トラフィックを盗聴されるリスクがあります。