このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

演習ファイルのダウンロード

ACL(established)

アクセスリストでフィルタリングの設定を行う際に、「内部から発信する通信の戻りのパケットは許可したいが、外部からは、拒否したい」というケースがあります。この場合、「established」キーワードを使うことにより、簡単に実現することができます。

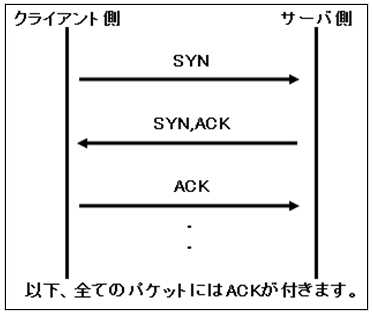

TCPのコネクションの確立の様子は、以下のようになります。これを3ウェイハンドシェイクと言います。

TCPにおける通信のやり取りでは、SYN、ACKを使ってコネクションを確立します。

ここで注目して欲しいのは、コネクション確立の最初のパケットには、ACKが付いていません。

2番目以降のパケットには、全てACKが付いています。

つまり、外部から来るパケットでACKが付いていないもを拒否する設定ができれば、内部からの通信は、自由にし、外部からの通信は、内部から通信の戻りパケットだけを通すことができそうです。

それを可能にするオプションが「established」です。「established」は、英語の意味で、「確立した」という意味があります。内部からコネクションが張られた通信だけ通すことができます。

「established」キーワードを指定することで、ACK または RSTビットの立っているパケットだけを許可するようになります。これは、内部ネットワーク(インバウンド)から発信したトラフィックの戻りのTCPトラフィックのみを許可することを意味します。

「established」オプションは、3ウェイハンドシェイクの仕組みを利用したフィルタリングなので、UDPでは使えないので注意して下さい。

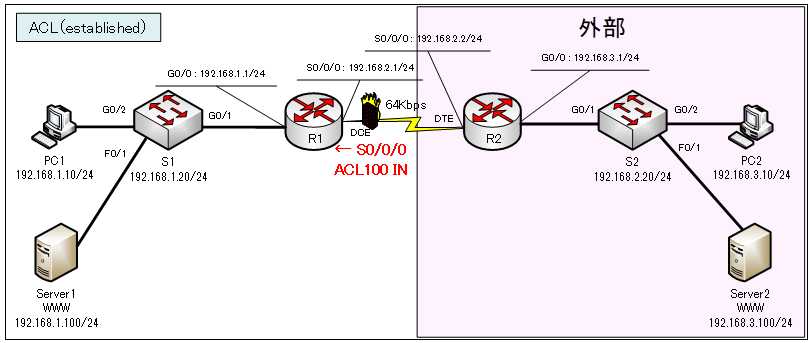

それでは、実際に下図のネットワークを構築して検証していきます。

基本設定

まず、各ルータのホスト名とIPv4アドレス、RIPv2などの基本設定を行います。

各ルータの基本コンフィグは、以下のとおりです。

●R1のコンフィグ

enable

conf t

hostname R1

int g0/0

ip address 192.168.1.1 255.255.255.0

no shutdown

int s0/0/0

ip address 192.168.2.1 255.255.255.0

clock rate 64000

bandwidth 64

no shutdown

exit

router rip

version 2

network 192.168.1.0

network 192.168.2.0

end

copy run start

●R2のコンフィグ

enable

conf t

hostname R2

int s0/0/0

ip address 192.168.2.2 255.255.255.0

bandwidth 64

no shutdown

int g0/0

ip address 192.168.3.1 255.255.255.0

no shutdown

exit

router rip

version 2

network 192.168.2.0

network 192.168.3.0

end

copy run start

拡張IPアクセスリスト

●R1ルータのアクセスリストの設定

ルーティングプロトとコルに、RIPv2を使用しているため、R2ルータからのRIPv2アップデートを許可する「permit udp host 192.168.2.2 host 224.0.0.9」を拡張IPアクセスリストに加えています。

R1(config)#access-list 100 permit tcp any any established

R1(config)#access-list 100 permit udp host 192.168.2.2 host 224.0.0.9

R1(config)#access-list 100 permit icmp any any echo-reply

R1(config)#access-list 100 permit icmp any any unreachable

R1(config)#int s0/0/0

R1(config-if)#ip access-group 100 in

動作検証

Ping による疎通確認

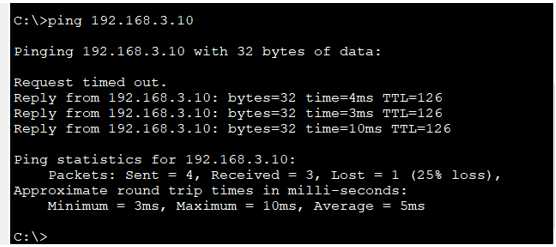

・PC1からPC2へにPingを行います。

C:>ping 192.168.3.10

Ping は成功します。それは、ICMP のEcho要求の応答であるEcho応答が、拡張ACLの「echo-reply」で許可されているからです。

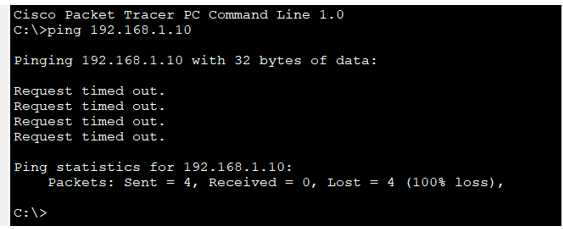

・PC2からPC1へにPingを行います。

C:>ping 192.168.1.10

Ping は失敗します。それは、ICMP のEcho要求が、拡張ACLで許可されていないからです。

HTTP 接続の確認

・PC1から、Server2のWWWサーバに接続します。

PC1の「Web Browser」を開きます。URLに「http://192.168.3.100」に入力し。「Go」ボタンをクリックします。

http接続は成功し、ホームページが表示されます。

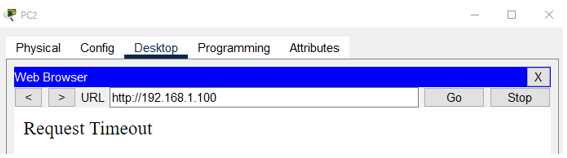

・PC2から、Server1のWWWサーバに接続します。

PC2の「Web Browser」を開きます。URLに「http://192.168.1.100」に入力し。「Go」ボタンをクリックします。

http接続は、リクエストがタイムアウトします。

このように、「established」キーワードは、「内部から発した通信は許可したいが、外部からの通信は、拒否したい」というケースに役に立つオプションであると言えます。

演習ファイルのダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。