※このページで解説している内容は、Packet Tracer では検証することができません。実機における検証結果を紹介しています。

RIPv2(MD5認証)

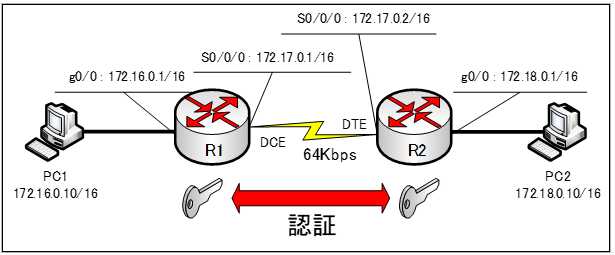

RIPv1では、認証をサポートしていませんが、RIPv2では、認証をサポートしています。アップデートを交換する際に認証を行うことができます。認証は、EIGRPやOSPFなどでもサポートされています。

この認証を行うことで、不正なルータからのアップデートの偽造や改ざんによるネットワークの混乱を防御することができます。認証の設定をしているルータ同士のみがアップデートを交換するようになります。

RIPv2の認証方法には、2通りあります。

- 平文認証

- MD5認証

ここでは、RIPv2のMD5認証を設定し、検証してゆきます。

MD5による認証は、MD5ハッシュアルゴリズムを用いたメッセージダイジェスト認証を行います。平文認証よりも安全な方法であるため、セキュリティを強化したい場合は、MD5認証を採用することが推奨されています。

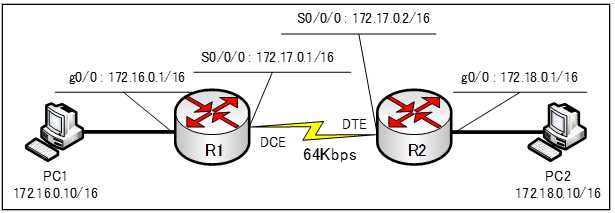

まずは、下図のネットワークをRIPv2で設定します。

基本設定

各ルータの設定は下の通りです。

●基本コンフィグ

●R1のコンフィグ

hostname R1

int g0/0

ip address 172.16.0.1 255.255.0.0

no shutdown

int S0/0/0

ip address 172.17.0.1 255.255.0.0

clock rate 64000

no shutdown

router rip

version 2

network 172.16.0.0

network 172.17.0.0

passive-interface g0/0

●R2のコンフィグ

hostname R2

int s0/0/0

ip address 172.17.0.2 255.255.0.0

no shutdown

interface g0/0

ip address 172.18.0.1 255.255.0.0

no shutdown

router rip

version 2

network 172.17.0.0

network 172.18.0.0

passive-interface g0/0ルーティングテーブルの確認

R1ルータ、R2ルータのルーティングテーブルを確認します。

●R1のルーティングテーブル

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.0.0/16 is directly connected, GigabitEthernet0/0

L 172.16.0.1/32 is directly connected, GigabitEthernet0/0

172.17.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.17.0.0/16 is directly connected, Serial0/0/0

L 172.17.0.1/32 is directly connected, Serial0/0/0

R 172.18.0.0/16 [120/1] via 172.17.0.2, 00:00:25, Serial0/0/0●R2のルーティングテーブル

R2#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

R 172.16.0.0/16 [120/1] via 172.17.0.1, 00:00:20, Serial0/0/0

172.17.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.17.0.0/16 is directly connected, Serial0/0/0

L 172.17.0.2/32 is directly connected, Serial0/0/0

172.18.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.18.0.0/16 is directly connected, GigabitEthernet0/0

L 172.18.0.1/32 is directly connected, GigabitEthernet0/0正しく、R1ルータ、R2ルータにおいて、経路情報が交換されていることが確認できます。

MD5認証の流れ

認証の設定の流れは以下の手順になります。

①「キーチェーン」で認証を有効化する。

②認証モードを選択する。

③キーIDと認証キーを関連付ける。

R1ルータにおけるMD5認証の設定

それでは、R1ルータで、手順どおりに認証を設定していきます。

①「キーチェーン」で認証を有効化する。

R1(config-if)#ip rip authentication key-chain A-B

キーチェーン名を「A-B」としRIPv2認証を有効にします。

このコマンドで、インタフェイスに対する認証を有効にし、使用されるキーチェーンを設定します。

②認証モードを選択する。

R1(config-if)#ip rip authentication mode MD5

認証モードにMD5を指定します。textを指定すると平文による認証を行うことができます。

③キーIDと認証キーを関連付ける。

R1(config)#key chain A-B

R1(config-keychain)#key 1

R1(config-keychain-key)#key-string 1234

の3つのコマンドで、認証用の鍵とキーチェーンと関連付けます。

キーチェーンを「A-B」に、キーIDを「1」としてキーストリング「1234」で認証用の鍵と関連付けを行います。キーIDとキーストリングが両側のルータで一致している必要があります。

●R1ルータの設定

R1#conf t

R1(config)#int S/0

R1(config-if)#ip rip authentication key-chain A-B

R1(config-if)#ip rip authentication mode md5

R1(config-if)#exit

R1(config)#key chain A-B

R1(config-keychain)#key 1

R1(config-keychain-key)#key-string 1234R1ルータで「debug ip rip」コマンドを入力してRIPのでバックの出力を監視します。

R1#debug ip rip

●R1ルータのデバッグの出力

RIP protocol debugging is on

R1#

01:24:02: RIP: ignored v2 packet from 172.17.0.2 (invalid authentication)

01:24:05: RIP: sending v2 update to 224.0.0.9 via GigabitEthernet0/0 (172.16.0.1)

01:24:05: 172.17.0.0/16 -> 0.0.0.0, metric 1, tag 0

01:24:05: RIP: sending v2 update to 224.0.0.9 via Serial0/0/0 (172.17.0.1)

01:24:05: 172.16.0.0/16 -> 0.0.0.0, metric 1, tag 0上の黄色のマークに注目して下さい。RIPv2認証を有効にしているインターフェイスで受信したアップデートの認証が失敗し、アップデートが無視されていることが分かります。

R2ルータにおけるMD5認証の設定

R2ルータにおいても同様に、MD5認証の設定を行います。

●R2ルータの設定

R2#conf t

R2(config)#int S/0

R2(config-if)#ip rip authentication key-chain A-B

R2(config-if)#ip rip authentication mode md5

R2(config-if)#exit

R2(config)#key chain A-B

R2(config-keychain)#key 1

R2(config-keychain-key)#key-string 1234R1ルータで「no debug ip rip」コマンドを入力し、いったん、デバッグを止めます。

R1#no debug ip rip

再度、R1ルータで「debug ip rip」コマンドを入力してRIPのでバックの出力を監視します。

R1#debug ip rip

●R1ルータのデバッグの出力

R1#debug ip rip

RIP protocol debugging is on

R1#

01:28:13: RIP: sending v2 update to 224.0.0.9 via GigabitEthernet0/0 (172.16.0.1)

01:28:13: 172.17.0.0/16 -> 0.0.0.0, metric 1, tag 0

01:28:13: 172.18.0.0/16 -> 0.0.0.0, metric 2, tag 0

01:28:13: RIP: sending v2 update to 224.0.0.9 via Serial0/0/0 (172.17.0.1)

01:28:13: 172.16.0.0/16 -> 0.0.0.0, metric 1, tag 0

01:28:18: RIP: received packet with MD5 authentication

01:28:18: RIP: received v2 update from 172.17.0.2 on Serial0/0/0

01:28:18: 172.18.0.0/16 -> 0.0.0.0 in 1 hops上の黄色のマークに注目して下さい。MD5による認証が成功し、ちゃんとアップデートを受信していることが確認できます。