このページで解説している内容は、以下の YouTube 動画の解説で見ることができます。

演習ファイルのダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfeeインターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。

OSPF認証(ip ospf authentication-key)

ここでは、OSPFの認証について解説していきます。Ciscoルータは、特定のエリア内のルータ同士で認証するように設定ができます。

認証には、2つの方法があります。

- パスワードをクリアテキストで送る方法

- パスワードをメッセージダイジェスト(MD)で送る方法

ここでは、「パスワードをクリアテキストで送る方法」について紹介します。

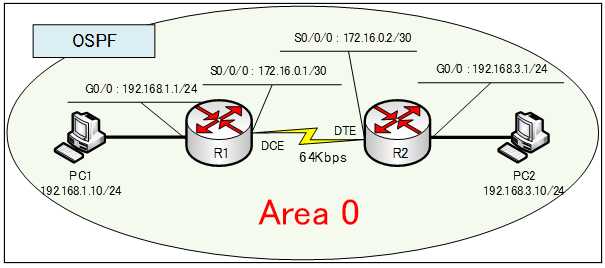

まずは、下図のネットワークを構築します。

基本設定

まず、基本設定を行います。ホスト名とIPv4アドレス、OSPF の設定を行います。

各ルータのイーサネットのインターフェイスは、ギガビットですが、デフォルトの基準帯域幅を用いています。

各ルータの基本コンフィグ、下記のとおりです。

●基本コンフィグ

●R1のコンフィグ

hostname R1

int g0/0

ip address 192.168.1.1 255.255.255.0

no shutdown

int s0/0/0

ip address 172.16.0.1 255.255.255.252

clock rate 64000

bandwidth 64

no shutdown

router ospf 1

network 192.168.1.0 0.0.0.255 area 0

network 172.16.0.0 0.0.0.3 area 0

●R2のコンフィグ

hostname R2

int g0/0

ip address 192.168.3.1 255.255.255.0

no shutdown

int s0/0/0

ip address 172.16.0.2 255.255.255.252

bandwidth 64

no shutdown

router ospf 1

network 192.168.3.0 0.0.0.255 area 0

network 172.16.0.0 0.0.0.3 area 0

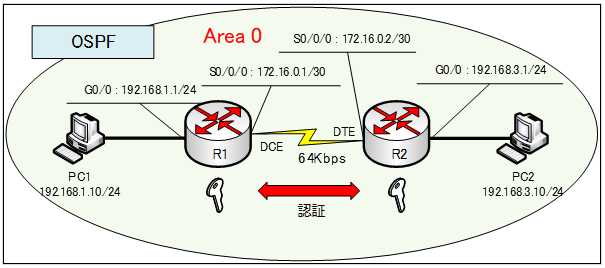

クリアテキストによるパスワード認証

クリアテキストによるパスワード認証を行うためには、以下のコマンドで設定を行います。

Router(config-if)#ip ospf authentication-key {パスワード}

※パスワード長さは、最大8文字です。

次に、設定したパスワードで認証するように、認証を有効にします。

Router(config)#router ospf {プロセス番号}

Router(config-router)#area {エリア番号} authentication

クリアテキストによる認証の設定

それでは、クリアテキストによる認証の設定を行っていきます。

R1ルータの設定

R1でクリアテキスト認証を設定します。

R1(config)#int s0/0/0

R1(config-if)#ip ospf authentication-key CCNA

R1(config-if)#exit

R1(config)#router ospf 1

R1(config-router)#area 0 authentication

しばらく、経過してから、R1ルータ、R2ルータのルーティングテーブルを確認します。

●R1ルータのルーティングテーブル

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.0.0/30 is directly connected, Serial0/0/0

L 172.16.0.1/32 is directly connected, Serial0/0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/0

L 192.168.1.1/32 is directly connected, GigabitEthernet0/0●R2ルータのルーティングテーブル

R2#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.0.0/30 is directly connected, Serial0/0/0

L 172.16.0.2/32 is directly connected, Serial0/0/0

192.168.3.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.3.0/24 is directly connected, GigabitEthernet0/0

L 192.168.3.1/32 is directly connected, GigabitEthernet0/0OSPFのルートが消えています。それは、R2ルータにおいて、認証の設定が、まだ、されていないからです。そのため、ルータ間の認証で失敗しています。

R2ルータの設定

R2ルータでクリアテキスト認証を設定します。

R2(config)#int s0/0/0

R2(config-if)#ip ospf authentication-key CCNA

R2(config-if)#exit

R2(config)#router ospf 1

R2(config-router)#area 0 authentication

しばらく、経過してから、R1ルータ、R2ルータのルーティングテーブルを確認します。

●R1ルータのルーティングテーブル

R1#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.0.0/30 is directly connected, Serial0/0/0

L 172.16.0.1/32 is directly connected, Serial0/0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/0

L 192.168.1.1/32 is directly connected, GigabitEthernet0/0

O 192.168.3.0/24 [110/1563] via 172.16.0.2, 00:00:59, Serial0/0/0●R2ルータのルーティングテーブル

R2#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.0.0/30 is directly connected, Serial0/0/0

L 172.16.0.2/32 is directly connected, Serial0/0/0

O 192.168.1.0/24 [110/1563] via 172.16.0.1, 00:00:09, Serial0/0/0

192.168.3.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.3.0/24 is directly connected, GigabitEthernet0/0

L 192.168.3.1/32 is directly connected, GigabitEthernet0/0R1ルータ、R2ルータのお互いで、認証が成功するため、OSPFのルートが追加されます。

「ip ospf authentication-key」による認証の設定は、クリアテキストによるパスワード認証です。ネットワーク上に流れるパスワードは、「Wireshark」などのネットワークプロトコルアナライザーで読み取られてしまう恐れがあります。

次の「OSPF認証(ip ospf message-digest-key)」では、MD5による暗号化したパスワードの認証を解説します。

演習ファイルのダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習で使用するファイルのダウンロードができます。ファイルは、McAfeeインターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。