ダイナミック・ポートセキュリティの検証(その2)

「ダイナミック・ポートセキュリティの検証(その1)」の続きです。

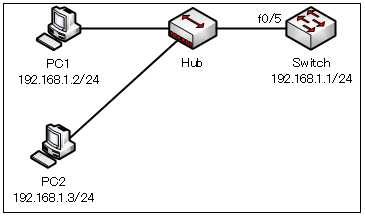

Switchのf0/5は、PC1のMACアドレスで関連付けられています。

PC2から、SwitchにPingを行います。

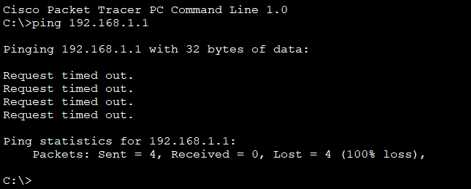

C:¥>ping 192.168.1.1

pingは失敗します。

show port-security interface 0/[番号]

次のコマンドを入力します。

Switch#show port-security interface fastEthernet 0/5

●Switch の「show port-security interface fastEthernet 0/5」の出力

Switch#show port-security interface fastEthernet 0/5

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 0

Configured MAC Addresses : 0

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0009.7C47.ECD5:1

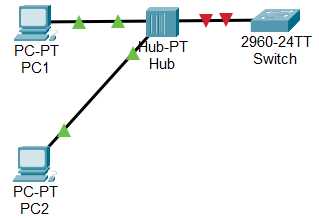

Security Violation Count : 1黄色の網掛けを見て下さい。S_Aのf0/5がシャットダウンになっています。

show port-security

「show port-security」コマンドは、ポートセキュリティの設定を確認することができます。

次のコマンドを実行します。

Switch#show port-security

●Switch の「show port-security」の出力

Switch#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

--------------------------------------------------------------------

Fa0/5 1 0 1 Shutdown

----------------------------------------------------------------------「f0/5」にポートセキュリティの設定が行われており、違反カウントが増加していることが確認できます。

インターフェイスの状態を確認します。

Switch#show int f0/5

●Switchの「show int f0/5」の出力

Switch#show int f0/5

FastEthernet0/5 is down, line protocol is down (err-disabled)

Hardware is Lance, address is 00e0.b0ec.4505 (bia 00e0.b0ec.4505)

BW 100000 Kbit, DLY 1000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Half-duplex, 100Mb/s

input flow-control is off, output flow-control is off

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:08, output 00:00:05, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue :0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

956 packets input, 193351 bytes, 0 no buffer

Received 956 broadcasts, 0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

0 watchdog, 0 multicast, 0 pause input

0 input packets with dribble condition detected

2357 packets output, 263570 bytes, 0 underruns

0 output errors, 0 collisions, 10 interface resets

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier

0 output buffer failures, 0 output buffers swapped outセキュリティ違反となり、ポートが「err-disabled」となり、ダウンしていることが分かります。

Switchの再起動を行う

Switchを再起動させる前に設定を保存しておきます。

Switch#copy run start

「reload」コマンドでの再起動もしくは、電源を切ってから、Switchを再起動させます。

PC2から、SwitchにPingを行います。

C:¥>ping 192.168.1.1

pingは成功します。

※実機の場合、PCから意図しないトラフィックが自動的にスイッチに流れている場合、ポートが既にダウンしていて、てpingが失敗する場合もありますので注意して下さい。

ダイナミック・ポートセキュリティでは、動的に学習したMACアドレスは、スイッチが再起動した場合、学習したポートとMACアドレス関連付け消えてしまうので注意が必要です。

関連コンテンツ

演習ファイル(完了)のダウンロード

ネットワークの構成を Packet Tracer で一から設定していくのは大変かと思います。「ダウンロード」から演習を完了させたファイルのダウンロードができます。ファイルは、McAfee インターネットセキュリティでウイルスチェックをしておりますが、ダウンロードは自己責任でお願いいたします。