VPN(3拠点のVPN接続 その4)

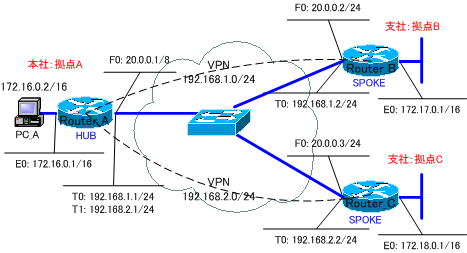

「VPN(3拠点のVPN接続 その3)」では、下のネットワークを構築しました。ここでは、この構築したネットワークを検証していきます。

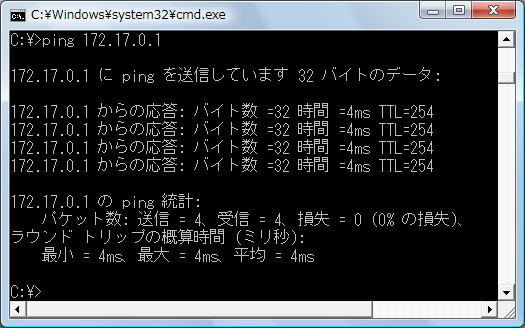

PC_Aから「172.17.0.1」、「172.18.0.1」にPingを行います。

Pingは成功します。

各ルータで、現在アクティブな「ISAKMP SA」、「IPSec SA」の概要を確認します。

●Router_Aでの「show crypto engine connection active」コマンドの出力

Router_A#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 Tunnel0 192.168.1.1 set HMAC_SHA+DES_56_CB 0 0

2 Tunnel0 192.168.1.1 set HMAC_SHA+DES_56_CB 0 0

2001 Tunnel0 20.0.0.1 set 3DES+SHA 0 7

2002 Tunnel0 20.0.0.1 set 3DES+SHA 7 0

2003 Tunnel0 20.0.0.1 set 3DES+SHA 0 7

2004 Tunnel0 20.0.0.1 set 3DES+SHA 7 0

Router_Aは、拠点B、拠点CとVPN接続していることが確認できます。

●Router_Bでの「show crypto engine connection active」コマンドの出力

Router_B#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 20.0.0.2 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 20.0.0.2 set 3DES+SHA 0 7

2002 FastEthernet0 20.0.0.2 set 3DES+SHA 7 0

Router_Bは、拠点AとVPN接続していることが確認できます。

●Router_Cでの「show crypto engine connection active」コマンドの出力

Router_C#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 20.0.0.3 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 20.0.0.3 set 3DES+SHA 0 7

2002 FastEthernet0 20.0.0.3 set 3DES+SHA 7 0

Router_Cは、拠点AとVPN接続していることが確認できます。

以上のことから、各拠点で正しく、「ISAKMP SA」、「IPSec SA」が確立されていることが分かります。

各ルータのルーティングテーブルを確認します。

●Router_Aのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

O 172.17.0.0/16 [110/11121] via 192.168.1.2, 00:28:10, Tunnel0

C 172.16.0.0/16 is directly connected, Ethernet0

O 172.18.0.0/16 [110/11121] via 192.168.2.2, 00:28:10, Tunnel1

C 192.168.1.0/24 is directly connected, Tunnel0

C 192.168.2.0/24 is directly connected, Tunnel1

●Router_Bのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

C 172.17.0.0/16 is directly connected, Ethernet0

O 172.16.0.0/16 [110/11121] via 192.168.1.1, 00:31:08, Tunnel0

O 172.18.0.0/16 [110/22232] via 192.168.1.1, 00:31:08, Tunnel0

C 192.168.1.0/24 is directly connected, Tunnel0

O 192.168.2.0/24 [110/22222] via 192.168.1.1, 00:31:08, Tunnel0

●Router_Cのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

O 172.17.0.0/16 [110/22232] via 192.168.2.1, 00:18:59, Tunnel0

O 172.16.0.0/16 [110/11121] via 192.168.2.1, 00:18:59, Tunnel0

C 172.18.0.0/16 is directly connected, Ethernet0

O 192.168.1.0/24 [110/22222] via 192.168.2.1, 00:18:59, Tunnel0

C 192.168.2.0/24 is directly connected, Tunnel0

各ルータにOSPFのルートがあることが確認できます。

これで、3拠点のインターネットVPNの設定の確認が行えましたが、この設定では、次のような問題があります。

●グローバルIPアドレスが、拠点の数だけ必要

グローバルIPアドレスを各拠点ごとに取得すると、コストがかかってしまいます。グローバルIPアドレスは、網側からDHCPで取得しているのが一般的です。

●拠点が多くなるとVPNのHUBとなるルータの設定が煩雑になってしまう。

拠点が多い全国規模の企業では、VPNの拠点となるHUBルータの設定が増えてしまいます。また、拠点が増える度に、VPNの設定を追加してゆかなければなりません。

これらの問題を解決するために、DMVPN(Dynamic Multipoint VPN)という方法が用意されています。

次の「VPN(DMVPN その1)」では、DMVPN(Dynamic Multipoint VPN)について解説していきます。