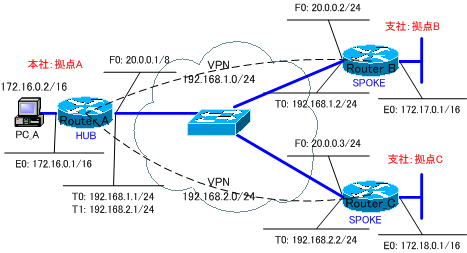

VPN(3拠点のVPN接続 その2)

「VPN(3拠点のVPN接続 その1)」の続きです。ここでは、各拠点のルータの設定を説明していきます。

Router_B、Router_CのE0は、「no keepalive」し、強制的にUPさせます。

支社間(拠点B-拠点C)の通信は、本社を経由させます。支社間では、VPNを張りません。Router_AをVPN HUBになるように設定してゆきます。

また、各ルータのインターネット網側の実インターフェイス上では、OSPFを動作させません。これは、実際のグローバルなインターネット網では、OSPFは動作しないからです。インターネット網側の実インターフェイス上でOSPFを動作させてしまうと、ダイレクト接続にとなり、OSPFが動作してしまい期待した結果が得られなくなってしまいます。

Router_Aの設定

●ACLの定義

「支社:拠点B」-「支社:拠点C」間の通信を経由させるのでACLにその流れを定義します。

Router_A(config)#access-list 100 permit ip 172.16.0.0 0.0.255.255 172.17.0.0 0.0.255.255

Router_A(config)#access-list 100 permit ip 172.18.0.0 0.0.255.255 172.17.0.0 0.0.255.255

Router_A(config)#access-list 101 permit ip 172.16.0.0 0.0.255.255 172.18.0.0 0.0.255.255

Router_A(config)#access-list 101 permit ip 172.17.0.0 0.0.255.255 172.18.0.0 0.0.255.255

●IKEのポリシーを定義

Router_A(config)#crypto isakmp policy 1

Router_A(config-isakmp)#authentication pre-share

Router_A(config-isakmp)#exit

●共通鍵とIPアドレスの関連付け

拠点B、拠点Cの拠点ごとにパスワードを設定します。

Router_A(config)#crypto isakmp key cisco1 address 20.0.0.2

Router_A(config)#crypto isakmp key cisco2 address 20.0.0.3

●トランスフォームセットの定義

Router_A(config)#crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

Router_A(cfg-crypto-trans)#mode tunnel

Router_A(cfg-crypto-trans)#exit

●IPSec SA(フェーズ2)の定義

拠点ごとのcrypto mapを作成します。トランスフォームセットは、同じものが利用できます。シーケンス番号は、「1」と「2」を使用します。「1」に該当しない場合は、「2」が使用されます。

Router_A(config)#crypto map MAP-IPSEC 1 ipsec-isakmp

Router_A(config-crypto-map)#match address 100

Router_A(config-crypto-map)#set peer 20.0.0.2

Router_A(config-crypto-map)#set transform-set TS-IPSEC

Router_A(config-crypto-map)#exit

Router_A(config)#crypto map MAP-IPSEC 2 ipsec-isakmp

Router_A(config-crypto-map)#match address 101

Router_A(config-crypto-map)#set peer 20.0.0.3

Router_A(config-crypto-map)#set transform-set TS-IPSEC

Router_A(config-crypto-map)#exit

●トンネルインターフェイスの作成

Router_A(config)#interface tunnel 0

Router_A(config-if)#ip address 192.168.1.1 255.255.255.0

Router_A(config-if)#tunnel source 20.0.0.1

Router_A(config-if)#tunnel destination 20.0.0.2

Router_A(config-if)#crypto map MAP-IPSEC

Router_A(config-if)#exit

Router_A(config)#interface tunnel 1

Router_A(config-if)#ip address 192.168.2.1 255.255.255.0

Router_A(config-if)#tunnel source 20.0.0.1

Router_A(config-if)#tunnel destination 20.0.0.3

Router_A(config-if)#crypto map MAP-IPSEC

Router_A(config-if)#exit

●インターフェイスへのIPSecポリシーの適用

Router_A(config)#interface fastEthernet 0

Router_A(config-if)#crypto map MAP-IPSEC

Router_A(config-if)#exit

●OSPFの設定

トンネルインターフェイスにおいてもOSPFを動作させます。

インターネット網側の実インターフェイス上で、OSPFを動作させてしまうと、ダイレクト接続のため、OSPFが動作してしまい期待した結果が得られないため、(20.0.0.0/8)は、除外します。

Router_A(config)#router ospf 1

Router_A(config-router)#network 172.16.0.0 0.0.255.255 area 0

↓トンネルインターフェイスでOSPFを動作させる

Router_A(config-router)#network 192.168.1.0 0.0.0.255 area 0

Router_A(config-router)#network 192.168.2.0 0.0.0.255 area 0

Router_Bの設定

↓本社だけでなく拠点C 向けについてもACLで定義します。

Router_A(config)#access-list 100 ip permit 172.17.0.0 0.0.255.255 172.16.0.0 0.0.255.255

Router_A(config)#access-list 100 ip permit 172.17.0.0 0.0.255.255 172.18.0.0 0.0.255.255

Router_B(config)#crypto isakmp policy 1

Router_B(config-isakmp)#authentication pre-share

Router_B(config-isakmp)#exit

Router_B(config)#crypto isakmp key cisco1 address 20.0.0.1

Router_B(config)#crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

Router_B(cfg-crypto-trans)#mode tunnel

Router_B(cfg-crypto-trans)#exit

Router_B(config)#crypto map MAP-IPSEC 1 ipsec-isakmp

Router_B(config-crypto-map)#match address 100

Router_B(config-crypto-map)#set peer 20.0.0.1

Router_B(config-crypto-map)#set transform-set TS-IPSEC

Router_B(config-crypto-map)#exit

Router_B(config)#interface tunnel 0

Router_B(config-if)#ip address 192.168.1.2 255.255.255.0

Router_B(config-if)#tunnel source 20.0.0.2

Router_B(config-if)#tunnel destination 20.0.0.1

Router_B(config-if)#crypto map MAP-IPSEC

Router_B(config-if)#exit

Router_B(config)#interface fastEthernet 0

Router_B(config-if)#crypto map MAP-IPSEC

Router_B(config)#exit

Router_B(config)#router ospf 1

Router_B(config-router)#network 172.17.0.0 0.0.255.255 area 0

Router_B(config-router)#network 192.168.1.0 0.0.0.255 area 0

↑トンネルインターフェイスでOSPFを動作させる

Router_Cの設定

↓本社だけでなく拠点B 向けについてもACLで定義します。

Router_A(config)#access-list 100 ip permit 172.18.0.0 0.0.255.255 172.16.0.0 0.0.255.255

Router_A(config)#access-list 100 ip permit 172.18.0.0 0.0.255.255 172.17.0.0 0.0.255.255

Router_C(config)#crypto isakmp policy 1

Router_C(config-isakmp)#authentication pre-share

Router_C(config-isakmp)#exit

Router_C(config)#crypto isakmp key cisco2 address 20.0.0.1

Router_C(config)#crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

Router_C(cfg-crypto-trans)#mode tunnel

Router_C(cfg-crypto-trans)#exit

Router_C(config)#crypto map MAP-IPSEC 1 ipsec-isakmp

Router_C(config-crypto-map)#match address 100

Router_C(config-crypto-map)#set peer 20.0.0.1

Router_C(config-crypto-map)#set transform-set TS-IPSEC

Router_C(config-crypto-map)#exit

Router_C(config)#interface tunnel 0

Router_C(config-if)#ip address 192.168.2.2 255.255.255.0

Router_C(config-if)#tunnel source 20.0.0.3

Router_C(config-if)#tunnel destination 20.0.0.1

Router_C(config-if)#crypto map MAP-IPSEC

Router_C(config-if)#exit

Router_C(config)#interface fastEthernet 0

Router_C(config-if)#crypto map MAP-IPSEC

Router_C(config)#exit

Router_C(config)#router ospf 1

Router_C(config-router)#network 172.18.0.0 0.0.255.255 area 0

Router_C(config-router)#network 192.168.2.0 0.0.0.255 area 0

↑トンネルインターフェイスでOSPFを動作させる

次の「VPN(3拠点のVPN接続 その3)」では、各ルータのコンフィグを紹介していきます。