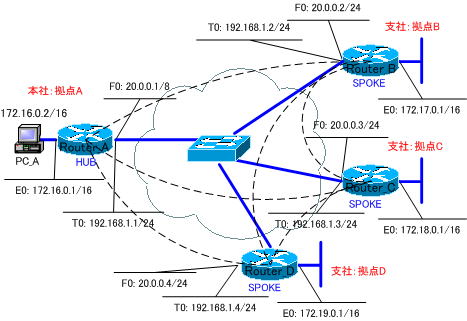

VPN(DMVPN その8)

「VPN(DMVPN その7)」の続きです。構築したネットワークを検証していきます。

各拠点からPingを打ってみます。

拠点全てにおいて、Pingは成功します。

各ルータで、現在アクティブな「ISAKMP SA」、「IPSec SA」の概要を確認します。

●Router_Aでの「show crypto engine connection active」コマンドの出力

Router_A#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 20.0.0.1 set HMAC_SHA+DES_56_CB 0 0

2 FastEthernet0 20.0.0.1 set HMAC_SHA+DES_56_CB 0 0

3 FastEthernet0 20.0.0.1 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 20.0.0.1 set 3DES+SHA 0 250

2002 FastEthernet0 20.0.0.1 set 3DES+SHA 260 0

2003 FastEthernet0 20.0.0.1 set 3DES+SHA 0 255

2004 FastEthernet0 20.0.0.1 set 3DES+SHA 260 0

2005 FastEthernet0 20.0.0.1 set 3DES+SHA 0 150

2006 FastEthernet0 20.0.0.1 set 3DES+SHA 143 0

●Router_Bでの「show crypto engine connection active」コマンドの出力

Router_B#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 Tunnel0 192.168.1.2 set HMAC_SHA+DES_56_CB 0 0

3 FastEthernet0 20.0.0.2 set HMAC_SHA+DES_56_CB 0 0

4 Tunnel0 192.168.1.2 set HMAC_SHA+DES_56_CB 0 0

5 FastEthernet0 20.0.0.2 set HMAC_SHA+DES_56_CB 0 0

6 Tunnel0 192.168.1.2 set HMAC_SHA+DES_56_CB 0 0

2001 Tunnel0 20.0.0.2 set 3DES+SHA 0 277

2002 Tunnel0 20.0.0.2 set 3DES+SHA 267 0

2003 FastEthernet0 20.0.0.2 set 3DES+SHA 0 0

2004 FastEthernet0 20.0.0.2 set 3DES+SHA 0 0

2005 Tunnel0 20.0.0.2 set 3DES+SHA 0 0

2006 Tunnel0 20.0.0.2 set 3DES+SHA 0 0

2007 FastEthernet0 20.0.0.2 set 3DES+SHA 0 0

2008 FastEthernet0 20.0.0.2 set 3DES+SHA 0 0

2009 Tunnel0 20.0.0.2 set 3DES+SHA 0 0

2010 Tunnel0 20.0.0.2 set 3DES+SHA 0 0

●Router_Cでの「show crypto engine connection active」コマンドの出力

Router_C#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 Tunnel0 192.168.1.3 set HMAC_SHA+DES_56_CB 0 0

2 Tunnel0 192.168.1.3 set HMAC_SHA+DES_56_CB 0 0

3 FastEthernet0 20.0.0.3 set HMAC_SHA+DES_56_CB 0 0

4 Tunnel0 192.168.1.3 set HMAC_SHA+DES_56_CB 0 0

2001 Tunnel0 20.0.0.3 set 3DES+SHA 0 233

2002 Tunnel0 20.0.0.3 set 3DES+SHA 231 0

2003 Tunnel0 20.0.0.3 set 3DES+SHA 0 5

2004 Tunnel0 20.0.0.3 set 3DES+SHA 5 0

2005 FastEthernet0 20.0.0.3 set 3DES+SHA 0 0

2006 FastEthernet0 20.0.0.3 set 3DES+SHA 0 0

2007 Tunnel0 20.0.0.3 set 3DES+SHA 0 0

2008 Tunnel0 20.0.0.3 set 3DES+SHA 0 0

●Router_Dでの「show crypto engine connection active」コマンドの出力

Router_D#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 Tunnel0 192.168.1.4 set HMAC_SHA+DES_56_CB 0 0

3 FastEthernet0 20.0.0.4 set HMAC_SHA+DES_56_CB 0 0

4 Tunnel0 192.168.1.4 set HMAC_SHA+DES_56_CB 0 0

5 FastEthernet0 20.0.0.4 set HMAC_SHA+DES_56_CB 0 0

2001 Tunnel0 20.0.0.4 set 3DES+SHA 0 96

2002 Tunnel0 20.0.0.4 set 3DES+SHA 106 0

2003 FastEthernet0 20.0.0.4 set 3DES+SHA 0 0

2004 FastEthernet0 20.0.0.4 set 3DES+SHA 0 0

2005 Tunnel0 20.0.0.4 set 3DES+SHA 0 0

2006 Tunnel0 20.0.0.4 set 3DES+SHA 0 0

2007 FastEthernet0 20.0.0.4 set 3DES+SHA 0 0

2008 FastEthernet0 20.0.0.4 set 3DES+SHA 0 0

各拠点で、「ISAKMP SA」、「IPSec SA」が確立されていることが分かります。

各ルータのルーティングテーブルを確認します。

●Router_Aのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

O 172.17.0.0/16 [110/11121] via 192.168.1.2, 00:06:18, Tunnel0

C 172.16.0.0/16 is directly connected, Ethernet0

O 172.19.0.0/16 [110/11121] via 192.168.1.4, 00:06:18, Tunnel0

O 172.18.0.0/16 [110/11121] via 192.168.1.3, 00:06:18, Tunnel0

C 192.168.1.0/24 is directly connected, Tunnel0

●Router_Bのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

C 172.17.0.0/16 is directly connected, Ethernet0

O 172.16.0.0/16 [110/11121] via 192.168.1.1, 00:10:59, Tunnel0

O 172.19.0.0/16 [110/11121] via 192.168.1.4, 00:10:59, Tunnel0

O 172.18.0.0/16 [110/11121] via 192.168.1.3, 00:10:59, Tunnel0

C 192.168.1.0/24 is directly connected, Tunnel0

●Router_Cのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

O 172.17.0.0/16 [110/11121] via 192.168.1.2, 00:03:07, Tunnel0

O 172.16.0.0/16 [110/11121] via 192.168.1.1, 00:03:07, Tunnel0

O 172.19.0.0/16 [110/11121] via 192.168.1.4, 00:03:07, Tunnel0

C 172.18.0.0/16 is directly connected, Ethernet0

C 192.168.1.0/24 is directly connected, Tunnel0

●Router_Dのルーティングテーブル

Gateway of last resort is not set

C 20.0.0.0/8 is directly connected, FastEthernet0

O 172.17.0.0/16 [110/11121] via 192.168.1.2, 00:02:35, Tunnel0

O 172.16.0.0/16 [110/11121] via 192.168.1.1, 00:02:35, Tunnel0

C 172.19.0.0/16 is directly connected, Ethernet0

O 172.18.0.0/16 [110/11121] via 192.168.1.3, 00:02:35, Tunnel0

C 192.168.1.0/24 is directly connected, Tunnel0

各ルータにOSPFのルートがあることが確認できます。

以上のことから、拠点を増やした場合でも、他のルータの設定を変更することなく、VPN接続を確立できるということが確認できました。

次の「VPN(VPNとNAT その1))」では、NATを使用したVPNの設定を紹介していきます。