VPN(VPNとNAT その7)

「VPN(VPNとNAT その6)」の続きです。

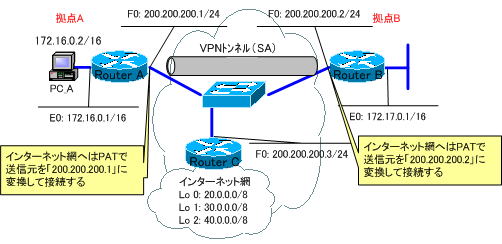

ここでは、設定したNATとVPNを併用した構成のネットワークを検証します。

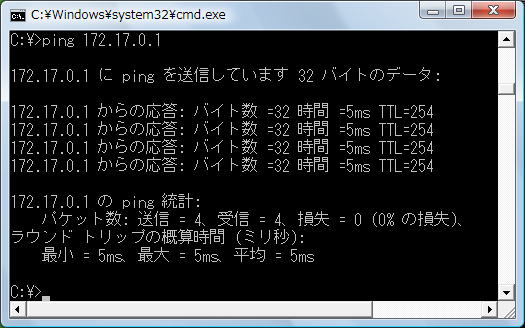

PC_Aから拠点Bの「172.17.0.1」へPingを行います。

Pingは届きます。

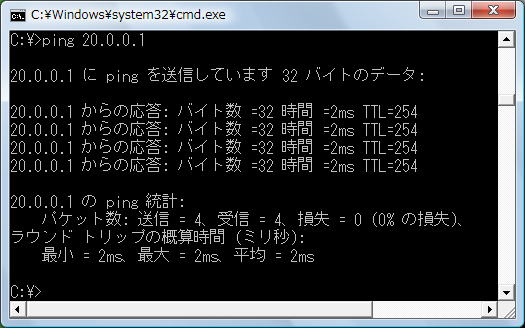

PC_AからRouter_Cのループバックアドレス「20.0.0.1」へPingを行います。

Pingは届きます。

現在アクティブな「ISAKMP SA」、「IPSec SA」の概要を確認します。「show crypto engine connection active」コマンドを使用します。

●Router_Aでの「show crypto engine connection active」コマンドの出力

Router_A#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 200.200.200.1 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 200.200.200.1 set 3DES+SHA 0 9

2002 FastEthernet0 200.200.200.1 set 3DES+SHA 9 0

●Router_Bでの「show crypto engine connection active」コマンドの出力

Router_B#show crypto engine connection active

ID Interface IP-Address State Algorithm Encrypt Decrypt

1 FastEthernet0 200.200.200.2 set HMAC_SHA+DES_56_CB 0 0

2001 FastEthernet0 200.200.200.2 set 3DES+SHA 0 9

2002 FastEthernet0 200.200.200.2 set 3DES+SHA 9 0

「ISAKMP SA」、「IPSec SA」の情報が表示されます。

「拠点A」-「拠点B」間は、VPNで接続されていることが確認できます。

Router_Aの現在のNATテーブルを確認します。

●Router_AのNATテーブル

Router_A#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 200.200.200.1:1 172.16.0.2:1 20.0.0.1:1 20.0.0.1:1

送信元IPアドレスが、「172.16.0.2」から「200.200.200.1」に変換されていることが確認できます。

次の「VPN(トンネル・エンドポイント・ディスカバリ 1)」では、対向ルータを自動的に発見してIPsecトンネルを確立する「トンネル・エンドポイント・ディスカバリ」について紹介します。