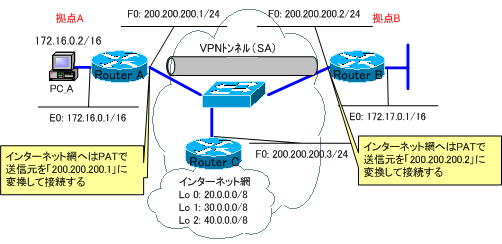

VPN(VPNとNAT その5)

「VPN(VPNとNAT その4)」の続きです。

各ルータを設定していきます。

※Router_BのE0は、「no keepalive」コマンドで、強制的にUPさせます。

VPN接続を行う「拠点A」、「拠点B」のルータの設定は、次のようになります。

【注意】

ここで、設定していくNATの設定には、気がかりな点があります。と言うのもCiscoサイトの「TECHNICAL SUPPORT」で次のように説明されているからです。

●NATに関するFAQより

| Q. Cisco IOS NAT は、一部またはすべてのパケットを許可する ACL をサポートしていますか。 A. ダイナミック NAT 変換を行うために Cisco IOS NAT を設定する場合、変換可能なパケットを特定するために ACL が使用されます。 現在の NAT のアーキテクチャは、NAT により使用される ACL の一部またはすべてのパケットの使用をサポートしていません。 一部またはすべてのパケットが使用される場合、予期せぬ動作が発生する場合があります。 |

Router_Aの設定

●初期設定

Rouer#conf t

Router(config)#hostname Router_A

Router_A(config)#enable password cisco

Router_A(config)#line vty 0 4

Router_A(config-line)#password cisco

Router_A(config-line)#login

Router_A(config-line)#exit

Router_A(config)#int e0

Router_A(config-if)#ip address 172.16.0.1 255.255.0.0

Router_A(config-if)#no shutdown

Router_A(config-if)#exit

Router_A(config)#int f0

Router_A(config-if)#ip address 200.200.200.1 255.255.255.0

Router_A(config-if)#no shutdown

Router_A(config-if)#exit

●IPsec対象トラフィックの定義

Router_A(config)#access-list 100 permit ip 172.16.0.0 0.0.255.255 172.17.0.0 0.0.255.255

●NATの定義

Router_A(config)#access-list 110 deny ip 172.16.0.0 0.0.255.255 172.17.0.0 0.0.255.255

Router_A(config)#access-list 110 permit ip 172.16.0.0 0.0.255.255 any

Router_A(config)#route-map nonat permit 10

Router_A(config-route-map)#match ip address 110

Router_A(config-route-map)#exit

Router_A(config)#ip nat inside source route-map nonat interface fastEthernet 0 overload

Router_A(config)#int e0

Router_A(config-if)#ip nat inside

Router_A(config-if)#exit

Router_A(config)#int f0

Router_A(config-if)#ip nat outside

Router_A(config-if)#exit

●スタティックルートの設定

Router_A(config)#ip route 172.17.0.0 255.255.0.0 200.200.200.2

Router_A(config)#ip route 0.0.0.0 0.0.0.0 200.200.200.3

●VPNの設定

Router_A(config)#crypto isakmp policy 1

Router_A(config-isakmp)#authentication pre-share

Router_A(config-isakmp)#exit

Router_A(config)#crypto isakmp key cisco address 200.200.200.2

Router_A(config)#crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

Router_A(cfg-crypto-trans)#mode tunnel

Router_A(cfg-crypto-trans)#exit

Router_A(config)#crypto map MAP-IPSEC 1 ipsec-isakmp

Router_A(config-crypto-map)#match address 100

Router_A(config-crypto-map)#set peer 200.200.200.2

Router_A(config-crypto-map)#set transform-set TS-IPSEC

Router_A(config-crypto-map)#exit

Router_A(config)#interface fastEthernet 0

Router_A(config-if)#crypto map MAP-IPSEC

Router_A(config)#exit

Router_Bの設定

●初期設定

Rouer#conf t

Router(config)#hostname Router_B

Router_B(config)#enable password cisco

Router_B(config)#line vty 0 4

Router_B(config-line)#password cisco

Router_B(config-line)#login

Router_B(config-line)#exit

Router_B(config)#int e0

Router_B(config-if)#ip address 172.17.0.1 255.255.0.0

Router_B(config-if)#no keepalive

Router_B(config-if)#no shutdown

Router_B(config-if)#exit

Router_B(config)#int f0

Router_B(config-if)#ip address 200.200.200.2 255.255.255.0

Router_B(config-if)#no shutdown

Router_B(config-if)#exit

●IPsec対象トラフィックの定義

Router_A(config)#access-list 100 permit ip 172.17.0.0 0.0.255.255 172.16.0.0 0.0.255.255

●NATの定義

Router_B(config)#access-list 110 deny ip 172.17.0.0 0.0.255.255 172.16.0.0 0.0.255.255

Router_B(config)#access-list 110 permit ip 172.17.0.0 0.0.255.255 any

Router_B(config)#route-map nonat permit 10

Router_B(config-route-map)#match ip address 110

Router_B(config-route-map)#exit

Router_B(config)#ip nat inside source route-map nonat interface fastEthernet 0 overload

Router_B(config)#int e0

Router_B(config-if)#ip nat inside

Router_B(config-if)#exit

Router_B(config)#int f0

Router_B(config-if)#ip nat outside

Router_B(config-if)#exit

●スタティックルートの設定

Router_B(config)#ip route 172.16.0.0 255.255.0.0 200.200.200.1

Router_B(config)#ip route 0.0.0.0 0.0.0.0 200.200.200.3

●VPNの設定

Router_B(config)#crypto isakmp policy 1

Router_B(config-isakmp)#authentication pre-share

Router_B(config-isakmp)#exit

Router_B(config)#crypto isakmp key cisco address 200.200.200.1

Router_B(config)#crypto ipsec transform-set TS-IPSEC esp-3des esp-sha-hmac

Router_B(cfg-crypto-trans)#mode tunnel

Router_B(cfg-crypto-trans)#exit

Router_B(config)#crypto map MAP-IPSEC 1 ipsec-isakmp

Router_B(config-crypto-map)#match address 100

Router_B(config-crypto-map)#set peer 200.200.200.1

Router_B(config-crypto-map)#set transform-set TS-IPSEC

Router_B(config-crypto-map)#exit

Router_B(config)#interface fastEthernet 0

Router_B(config-if)#crypto map MAP-IPSEC

Router_B(config)#exit

Router_Cの設定

●初期設定

Rouer#conf t

Router(config)#hostname Router_C

Router_C(config)#enable password cisco

Router_C(config)#line vty 0 4

Router_C(config-line)#password cisco

Router_C(config-line)#login

Router_C(config-line)#exit

Router_C(config)#int f0

Router_C(config-if)#ip address 200.200.200.3 255.255.255.0

Router_C(config-if)#no shutdown

Router_C(config-if)#exit

Router_C(config)#int loopback 0

Router_C(config-if)#ip address 20.0.0.1 255.0.0.0

Router_C(config-if)#exit

Router_C(config)#int loopback 1

Router_C(config-if)#ip address 30.0.0.1 255.0.0.0

Router_C(config-if)#exit

Router_C(config)#int loopback 2

Router_C(config-if)#ip address 30.0.0.1 255.0.0.0

Router_C(config-if)#exit

各ルータのコンフィグは、次の「VPN(VPNとNAT その6)」で紹介します。